В ответ на растущие угрозы эксперты призывают организации принять парадигму безопасности, известную как киберустойчивость. В отличие от традиционных стратегий кибербезопасности, направленных на предотвращение атак, принципы киберустойчивости делают акцент на способности быстро восстанавливаться после инцидентов и минимизировать их последствия.

Наиболее перспективной технологией для достижения киберустойчивости является неизменяемое хранилище резервных копий. Благодаря неизменяемости данных злоумышленники не могут зашифровать, изменить или удалить данные резервного копирования, поэтому у организаций всегда есть «чистая» или незараженная резервная копия для восстановления. Быстрый доступ к «чистой» резервной копии нейтрализует возможность злоумышленников вымогать у Вас выкуп.

Существует 3 критических недостатка современной парадигмы киберустойчивости, ориентированной на неизменяемость. Обещание защитить данные от вымогательства привело к тому, что так называемые неизменяемые системы хранения данных стали центральным элементом стратегий киберустойчивости во всем мире. По данным недавнего исследования, 94 % ИТ-специалистов полагаются на неизменяемые хранилища для защиты от программ-вымогателей.

Но, несмотря на широкое распространение якобы «защищенных от вымогательства» решений для хранения данных, выплаты по выкупам удвоились и составили более 1,1 млрд $ в 2023 году. Еще раз: «защищенные от вымогательства» решения теперь широко распространены и повсеместны, однако само вымогательство еще никогда не было таким прибыльным! ? И если вы думаете, что здесь что-то не сходится, то вы правы. Оказывается, в современной парадигме киберустойчивости, ориентированной на неизменяемость, есть три критических недостатка, которые позволяют вирусам-вымогателям продолжать процветать, несмотря на широкое распространение неизменяемых решений для хранения резервных копий.

Проблема 1: не все «неизменяемые» системы хранения данных действительно неизменяемы!

Неизменяемость или immutable — это прекрасно в теории. К сожалению, на практике большинство «неизменяемых» систем хранения не оправдывают надежд на действительно надежную защиту от вымогательства. Причины таких неудач разнообразны. Некоторые системы делают данные неизменяемыми с помощью запланированных периодических снимков, которые все равно оставляют открытыми окна (промежутки времени) уязвимости. Другие решения терпят неудачу, поскольку реализуют неизменяемость только на уровне API, но не в базовой своей архитектуре. Проще говоря, они пытаются создать неизменяемую систему резервного копирования на программном уровне, но реализуют ее поверх основной архитектуры, которая сама по себе не является неизменяемой. Это создает множество возможностей для опытного злоумышленника/хакера обойти защиту системы, используя такие распространенные тактики, как повышение привилегий и атаки со сдвигом во времени.

Настоящей «неизменяемости» можно добиться только с помощью решений, которые запрещают перезапись и удаление данных на самом фундаментальном уровне. Все остальные решения, оставляют возможности, которыми может воспользоваться изощренный злоумышленник, чтобы обойти Вашу защиту и «взять данные в заложники»! По мере распространения на рынке систем хранения данных, предлагающих неполноценную неизменяемость, злоумышленники все более ловко используют их слабые места.

Проблема 2: рост числа атак с целью эксфильтрации.

В то время как традиционные атаки программ-вымогателей направлены в первую очередь на шифрование данных, современные киберпреступники добавили в свои программы новую возможность: эксфильтрация данных или преднамеренная, несанкционированная, тайная передача данных с компьютера, сервера или другого устройства. Эти атаки, также известные как «двойное вымогательство», связаны с кражей конфиденциальных данных из сети организации и угрозой опубликовать их или продать тому, кто больше заплатит, если не будет выплачен выкуп. Если раньше атаки с «утечкой данных» были редкостью, то за последние несколько лет их распространенность возросла. Сегодня ошеломляющий 91 % атак с использованием ПО программ-вымогателей связан с утечкой персональных данных. Этот стремительный рост можно рассматривать как прямую попытку хакеров обойти защиту, обеспечиваемую неизменяемостью. Поскольку атаки на эксфильтрацию не основаны на шифровании, изменении или удалении данных, их прямой целью есть получение «выкупа», и одной лишь неизменяемости недостаточно для их предотвращения. Устранение угрозы «утечки данных» требует многоуровневого подхода, обеспечивающего защиту конфиденциальных данных везде, где они могут находиться - в производственных данных организации, при передаче по сети и даже в хранящихся резервных копиях. К сожалению, большинство производителей систем хранения резервных копий не спешат реагировать на эту новую угрозу и не защищают свои решения от распространенных методов эксфильтрации.

Проблема 3: программы-вымогатели, управляемые искусственным интеллектом, повышают ставки.

Проблемы, которые были обозначены выше в пунктах 1 и 2, теперь резко усиливаются в связи с проблемой 3 - ростом угроз выкупа, основанных на искусственном интеллекте (ИИ). В киберпреступности ИИ — это мультипликатор силы. Такие органы, как Национальный центр кибербезопасности Великобритании, предупреждают, что ИИ позволит хакерам атаковать большее количество целей более эффективно, с большей скоростью и все более изощренно. Среди конкретных примеров - использование больших языковых моделей (LLM) для значительного увеличения объема и точности фишинговых атак, разработка адаптивных вредоносных программ, которые изменяют свой собственный код, чтобы обойти алгоритмы обнаружения и скрыть вредоносный сетевой трафик, и даже разработка инструментов на базе ИИ, способных угадывать пароли по таким безобидным на первый взгляд данным, как звук, с которым вы печатаете на клавиатуре! Это просто сухие данные: за год, прошедший после публичного выпуска ChatGPT, фишинговая активность возросла на 1265 %, а количество успешных атак с целью выкупа увеличилось на 95 %. Эра программ-вымогателей с ИИ уже наступила!

Представляем CORE5: новый стандарт киберустойчивого хранения данных

Учитывая описанные выше проблемы, становится ясно, что одних только неизменяемых резервных копий уже недостаточно для защиты от всего спектра существующих и будущих угроз. Именно поэтому мы призываем выйти за рамки существующей парадигмы простой неизменяемости и принять новый, более комплексный стандарт сквозной киберустойчивости. Этот подход включает в себя не только самую сильную форму истинной неизменяемости, но и надежную, многоуровневую защиту от утечки данных и других новых векторов угроз, таких как вредоносное ПО с ИИ. Это означает создание защитных механизмов на каждом уровне системы, чтобы «закрыть дверь» для как можно большего числа векторов угроз.

Scality -это мировой лидер в области киберустойчивых систем хранения данных в эпоху ИИ, объявил о выпуске новейшей версии ARTESCA 3.0, первого и единственного в отрасли ПО для объектного хранения - S3, обеспечивающего сквозную киберустойчивость CORE5. ARTESCA 3.0 решает проблемы, с которыми сталкиваются компании, которые хотят надежно защитить свои данные, поскольку киберпреступники используют ИИ для стимулирования более распространенных и изощренных атак с использованием программ-вымогателей. Новые возможности CORE5 от Scality защищают данные на 5 критических уровнях, от API до архитектуры хранения, обеспечивая сквозную киберустойчивость.

1. Уровень API: Неизменяемость, реализованная посредством блокировки объектов S3, обеспечивает мощную защиту, гарантируя неизменяемость резервных копий в момент их создания. Надежная многофакторная аутентификация (MFA) и контроль доступа помогают администраторам предотвращать взлом данных.

2. Уровень данных: Используются несколько уровней мер безопасности на уровне данных, чтобы предотвратить доступ злоумышленников к хранимым данным и их кражу.

3. Уровень хранилища: Передовые методы кодирования (erasure-coding) предотвращают уничтожение или эксфильтрацию резервных копий, делая хранимые данные неразборчивыми для злоумышленников, даже тех, кто использует украденные права доступа для обхода защиты более высокого уровня.

4. Географический уровень: Простые и доступные копии данных (с использованием встроенной репликации) с нескольких площадок предотвращают потерю данных, даже если атаке подвергается весь ЦОД.

5. Уровень архитектуры: Неизменяемая базовая архитектура гарантирует, что данные всегда сохраняются в исходной форме после сохранения, даже если злоумышленник получает необходимые привилегии доступа для обхода неизменяемости на уровне API.

Таким образом фреймворк CORE5 — это ответ Scality на эти возникающие угрозы!

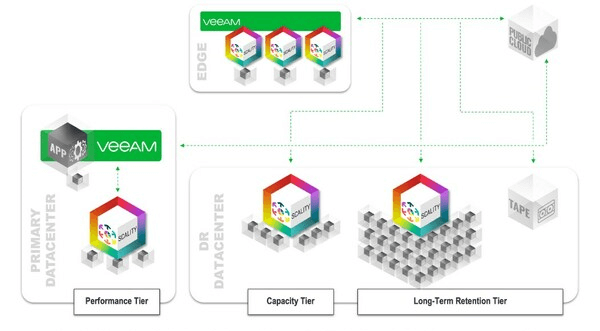

Интеграция с Veeam Data Platform

Сотрудничество ARTESCA с Veeam привело к тому, что их совместное решение обеспечивает быстрое восстановление данных без снижения производительности по мере роста данных.

ARTESCA 3.0 для Veeam — это:

- Veeam Ready готовое сертифицированное решение для высокопроизводительных развертываний Veeam на гибридных и all flash серверах хранения данных.

- Готовность к VMware Instant Recovery (мгновенное восстановление) со сверхвысокой производительностью на all flash серверах.

- Простая в использовании совместимость с Veeam Backup & Replication, Veeam Backup for Microsoft 365 и Veeam Kasten в одной системе.

- Быстрое и легко настраиваемое хранилище Veeam, защищенное от программ-вымогателей, благодаря уникальному встроенному инструменту Veeam Assistant.

- Уже готовое аппаратное устройство для Veeam с мастером быстрого запуска, упрощающим интеграцию в сетевую среду.

Новые возможности ARTESCA 3.0 с киберустойчивостью CORE5

- Разработан в соответствии с Исполнительным указом США 14028 «Улучшение национальной кибербезопасности» и принципами архитектуры нулевого доверия, включая принудительную аутентификацию и сквозное шифрование данных.

- Многофакторная аутентификация (MFA) для пользователей-администраторов, которую теперь можно применять глобально, чтобы обеспечить дополнительную защиту входа в систему для администраторов и менеджеров, отвечающих за хранение данных.

- Интеграция с Microsoft Active Directory (AD), настраиваемая непосредственно через безопасный административный интерфейс ARTESCA.

- Тестирование соответствия Центра интернет-безопасности (CIS) с помощью инструментов проекта OpenSCAP для постоянного соответствия рекомендациям CIS по кибербезопасности, включая соответствие надежности пароля в зависимости от длины, сложности и истории.

- Расширенное усиление безопасности встроенной ОС, запрещающее root-доступ, включая удаленную оболочку или su от имени root; доступ администратора предоставляется только через определенный системой идентификатор пользователя artesca-os, придерживающийся принципа наименьших привилегий.

- Спецификация программного обеспечения (SBOM) компонентов и поставщиков, сканируемая и постоянно исправляемая на наличие CVE, чтобы предоставить клиентам видимость цепочки поставок программного обеспечения, а также автоматическое обновления ОС для быстрого устранения уязвимостей.

- Увеличенный рост полезной емкости до 8,5 ПБ с поддержкой серверов высокой плотности (например НРЕ) за счет еще более широкого выбора оборудования для хранения данных и расширенной поддержки нескольких типов флэш-накопителей.

- Гарантированная высокая надежность данных на all flash системах высокой плотности с улучшенным двухуровневым erasure-coding.

Итоги

Архитектура CORE5 — это не просто то, как это работает именно в Scality, это то, как, по нашему мнению, должны работать всё. Новая эра программ-вымогателей требует новых стандартов киберустойчивости. Организации по всему миру ежедневно «сражаются» с хакерами, которые хотят украсть их секреты, взять их данные в заложники и остановить их работу. Если мы хотим переломить ситуацию в борьбе с программами-вымогателями, нам необходимо выйти за рамки «неизменяемости». Именно поэтому мы призываем индустрию хранения данных повысить свой уровень и соответствовать стандарту CORE5. Если мы справимся с этой задачей, мы сможем сделать весь Интернет более безопасным местом для ведения бизнеса!