Еще недавно мы писали про программное обеспечение HPE Zerto и какие преимущества получают компании, которые его используют. Данное программное обеспечение так же можно использовать для защиты и от других угроз, которые постоянно висят «дамокловым мечом» над ИТ-персоналом любой компании. Об этом поговорим далее и речь будет идти о сценариях защиты от программ-вымогателей используя программное обеспечение и оборудование от компании НРЕ.

Немного теории

Программа-вымогатель (англ. ransomware, ransom — выкуп и software — программное обеспечение) — это вредоносное ПО, которое не позволяет компании (пользователям) получить доступ к своим данным и использовать их, незаметно шифруя информацию, чтобы «жертва» не знала что происходит атака. Эти атаки чрезвычайно коварны и их очень трудно обнаружить до тех пор, пока компании не будет нанесен значительный ущерб. После шифрования данных злоумышленник внезапно отказывает в доступе к ним и требует выкуп за предоставление ключа шифрования, необходимого для расшифровки данных и повторного доступа к ним — отсюда и термин «программа-вымогатель». Требуемый выкуп может исчисляться тысячами, если не сотнями тысяч или даже миллионами долларов. Эти атаки становятся все более популярными и распространенными.

Возможность восстановиться после атаки программ-вымогателей в компании без необходимости платить выкуп становится требованием, которое более ценно, чем способность восстанавливаться после аварии в центре обработки данных, такой как отключение электроэнергии, наводнение, пожар и т.д. Защита от программ-вымогателей важнее, поскольку атака может заразить и сделать непригодными для использования не только данные основной производственной площадки (основного ЦОД), но и данные площадки аварийного восстановления (резервного ЦОД) и даже данные резервных копий, что сделает восстановление невозможным, если не будут приняты специальные меры предосторожности для защиты данных. Это означает, что типичного аварийно-устойчивого решения или решения аварийного восстановления недостаточно для защиты и возможности восстановления после атаки программы-вымогателя.

Заказать расчет стоимости НРЕ Zerto

Средства, которые хакеры используют для выполнения атаки программ-вымогателей, и меры, которые они применяют к данным, чтобы сделать их недоступными, не только хитры, но и постоянно развиваются. Злоумышленники делают все возможное, чтобы скрыть факт атаки, чтобы они могли потратить недели или даже месяцы, чтобы проникнуть глубже в предприятие, компрометируя данные и резервные копии, прежде чем объявить об атаке и потребовать выкуп. Из-за этой невидимости инструменты и процессы, используемые для обнаружения атак программ-вымогателей, должны запускаться регулярно и согласованно, должны постоянно обновляться и должны работать с данными, хранящимися на всех уровнях защиты — от оперативных производственных данных до резервных копий. В задачу данной статьи не входит всестороннее рассмотрение инструментов, процессов и методов, используемых для обнаружения данных атак и что в компании может происходить если эта атака уже произошла. В этом документе описываются различные архитектуры решений, на базе Zerto, которые могут быть развернуты для обеспечения возможности восстановления данных в случае атаки.

Предпосылки для успешного восстановления

Чтобы восстановление было достигнуто, необходимо предусмотреть, чтобы «чистая», «незараженная копия» данных должна быть где-то сохранена («чистая комната») до того, как произойдет атака. Эти данные должны быть защищены, чтобы их нельзя было атаковать и скомпрометировать. Поскольку период времени, в течение которого атака может оставаться незамеченной - не определена, период времени в течение которого данные должны быть защищены, чтобы обеспечить восстанавливаемое хранилище данных, также не определено. Мы рекомендует сохранять как минимум шестимесячный репозиторий данных для восстановления, если это необходимо. Поэтому мы рекомендуем использовать очень долговременный уровень хранения архивов, такой как резервное копирование в облако и на ленту, в качестве последней линии защиты.

Архитектуры решений, описанные в этой статье, напоминают стандартные архитектуры аварийного восстановления, они используют многие из одних и тех же инструментов и процессов. Однако решение, которое может предоставить восстанавливаемые данные после атаки программы-вымогателя, отличается и его необходимо развертывать, управлять и обрабатывать совершенно иначе, чем обычное решение аварийного восстановления. В отличие от традиционного решения, его целью не является предоставление гарантированной целевой точки восстановления (RPO), целевого времени восстановления (RTO) или местоположения для аварийного переключения в случае атаки. Вместо этого цель состоит в том, чтобы попытаться обеспечить доступность незараженной точки восстановления в среде в случае атаки.

Одним из инструментов, который обеспечивает защиту от подобных атак, является решение НРЕ Zerto. Использование Zerto для защиты от атак программ-вымогателей обеспечивает возможность восстановления данных с очень малым RPO и очень быстрым RTO благодаря возможности функционала непрерывной защиты данных (Continuous Data Protection или CDP) Zerto. Zerto CDP может обеспечивать восстановление с приращением RPO всего в пять секунд, также решения на основе Zerto включают восстановление, которое охватывает различные сценарии после заражения программами-вымогателями:

- Заражение файлов. Если заражение программами-вымогателями ограничено файлами и папками на виртуальной машине, их можно восстановить обратно в исходное местоположение по отметке времени всего за 5–10 секунд до заражения.

- Заражение ВМ (виртуальных машин): аналогично заражению файла, если одна или несколько ВМ заражены программами-вымогателями, Zerto может восстановить эти ВМ без промежуточных шагов (например, VMware vSphere Storage vMotion). Zerto может группировать виртуальные машины для каждого приложения в группы виртуальной защиты (Virtual Protection Group или VPG); однако вы также можете тестировать, восстанавливать или выполнять любые другие операции с отдельными виртуальными машинами внутри этой VPG. Если приложение с несколькими ВМ заражено в разные моменты времени, вы все равно можете восстановить отдельные ВМ в разные моменты времени.

- Полное заражение рабочей нагрузки. Если заражена вся производственная среда, оперативная отработка отказа на вторичной площадке (Zerto DR) может восстановить работоспособность за считанные минуты. Восстановление из журнала Zerto предпочтительнее из-за доступной детализации восстановления. Если восстановление невозможно выполнить с помощью журнала Zerto, будет предпринята попытка восстановления с помощью моментального снимка «чистой комнаты» в среде и об этом далее. Если это недоступно, будет выполнено восстановление из долгосрочного репозитория Zerto (LTR) или резервной «чистой комнаты».

Хотя опыт показывает, что многие атаки программ-вымогателей обнаруживаются в течение относительно короткого времени, атаки часто продолжаются в течение длительного периода времени, прежде чем их обнаруживают (от недель до месяцев). При использовании Zerto CDP для восстановления данных важно помнить, что восстановление может происходить в прошлое только в течение времени, на которое журнал CDP настроен для защиты (как правило этот показатель бывает от 1 часа до 30 дней). Например, если журнал Zerto CDP настроен на хранение данных максимум за семь дней, он полезен только для восстановления после атаки, которая произошла за последние семь дней, а не от атаки, которая произошла более семи дней назад. Для атаки, которая длится более семи дней, должны быть приняты другие меры для восстановления.

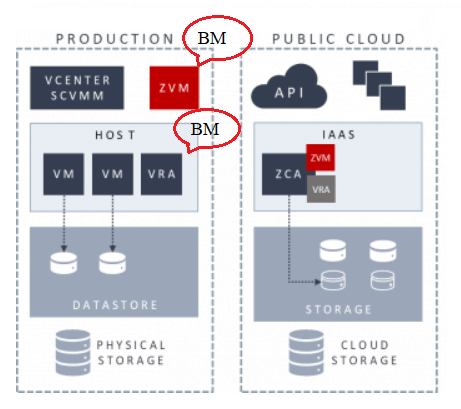

Так же нужно помнить, что Zerto работает как виртуальная машина в производственной среде с производственными приложениями, она также потенциально подвержена любой атаке программы-вымогателя. Поскольку Zerto Virtual Manager (ZVM) и Virtual Replication Appliance (VRA) интегрированы как часть производственной среды, невозможно использовать «чистую комнату» напрямую, используя только Zerto.

Далее представлены сценарии, которые помогут всесторонне защитить любую компанию от атак, описанных выше.

Архитектура №1 защиты от атак используя HPE Zerto

Мы не рекомендует использовать первое решение с архитектурой Zerto, поскольку оно может поддерживать только ограниченный объем данных «чистой комнатs». Однако для ИТ-персонала с ограниченным бюджетом развертывание этой архитектуры лучше, чем вообще ничего не делать. Zerto можно использовать для защиты виртуализированных серверов, в то время как все остальные данные защищены простым моментальным снимком «чистой комнаты». Обратите внимание, что в то время, как Zerto защищает данные приложения ВМ, сама среда Zerto защищена «чистой комнатой» моментального снимка в случае атаки на сами данные Zerto.

При использовании этого решения в случае атаки программы-вымогателя процесс восстановления данных включает следующие этапы:

- Сначала выполняется попытка восстановления с использованием журнала Zerto CDP.

- Если восстановление не может быть достигнуто с помощью журнала Zerto CDP, то моментальные снимки «чистой комнаты» продвигаются, чтобы предоставить полезный и необходимый журнал Zerto CDP, а затем происходит восстановление из журнала CDP.

Архитектура №2 защиты от атак используя HPE Zerto

Вторая архитектура Zerto расширяет архитектуру №1, позволяя использовать возможности удаленного аварийного восстановления Zerto. В этой архитектуре данные реплицируются с площадки A на площадку B через встроенный функционал Zerto DR. На площадке A можно использовать любое хранилище, но хранилищем на площадке аварийного восстановления Zerto должно быть HPE Alletra, чтобы обеспечить моментальную «чистую комнату» для данных Zerto.

При использовании этого решения в случае атаки программы-вымогателя процесс восстановления данных включает следующие этапы:

- Сначала выполняется попытка восстановления с использованием журнала Zerto на площадке Zerto DR (площадке B). Если в журнале CDP есть достоверные данные, они используются для восстановления объемов тома. Работа производственной среды может быть возобновлено на площадке B, в то время как Zerto восстанавливает правильные/незараженные данные обратно в производственную среду на площадке A.

- Если восстановление не может быть достигнуто с помощью журнала Zerto CDP на площадке аварийного восстановления (площадка B), то используются моментальные снимки «чистой комнаты» массива HPE Alletra. Незараженные данные из моментальных снимков «чистой комнаты» передаются, а затем выполняется восстановление через журнал Zerto на площадке B. Производственная среда может быть возобновлена на площадке B, пока Zerto восстанавливает правильные/незараженные данные обратно в производственную среду на площадке A. После восстановления площадки A может быть проведено запланированное аварийное переключение обратно на площадку A.

Архитектура №3 защиты от атак используя HPE Zerto

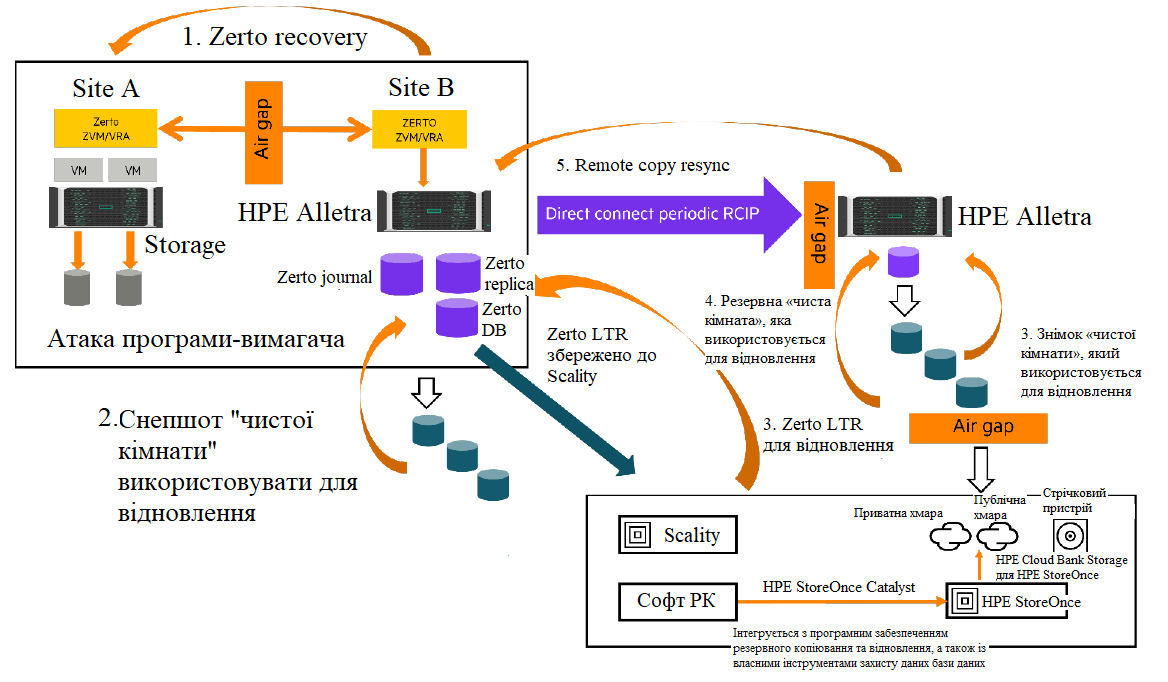

Третья архитектура Zerto добавляет как «чистую комнату» Zerto, которая используется для проверки целостности данных, так и резервную «чистую комнату», которая используется для долгосрочного хранения данных. Данные можно сохранять в течение длительного времени в «чистой комнате» резервного копирования либо с помощью традиционного решения для резервного копирования, использующего моментальные снимки данных «чистой комнаты» в качестве источника резервной копии, либо с помощью неизменяемого хранилища Zerto LTR (Long Term Retention или долгосрочное хранение), например, в Scality S3.

Zerto LTR позволяет извлекать ежедневные контрольные точки из журнала Zerto и хранить их в течение длительного времени, чтобы использовать их для восстановления после атаки, которая происходила незамеченной дольше, чем период времени, на который был настроен журнал. Мы рекомендует постоянно хранить LTR в Scality с помощью возможностей Scality S3. После создания контрольная точка LTR восстанавливается в «чистую комнату» Zerto и используется для проверки целостности данных. Эти проверки данных обеспечивают известные проверенные/незараженные контрольные точки LTR, которые можно использовать для восстановления в случае полного заражения объекта. Копии LTR также переносимы, и их можно повторно подключить к вторичной площадке, на которой работает Zerto, даже если она не была исходной целью репликации. (Примером такой ситуации является «чистая комната» Zerto в этой архитектуре.) Используя «чистую или перестроенную инфраструктуру», вы можете повторно подключить LTR и восстанавливать оттуда, что особенно полезно, поскольку это восстановление целых приложений из единого согласованного момента времени. а не для каждой виртуальной машины.

Zerto LTR должен быть сохранен в неизменном хранилище, чтобы защитить его от удаления или атаки. Zerto может сохранить LTR на любой S3-совместимый интерфейс. При желании Zerto может хранить LTR непосредственно в общедоступном облаке S3. Если используется традиционное решение для резервного копирования, резервная копия должна быть восстановлена в среде, которая соответствует производственной конфигурации на площадке B решения Zerto.

Независимо от того, решите ли вы выполнить резервное копирование среды в HPE StoreOnce или сохранить LTR Zerto в Scality, моментальные снимки «чистой комнаты» массива на площадке B можно использовать для проверки целостности данных в «чистой комнате» Zerto. Моментальные снимки «чистой комнаты» массива можно использовать для проверки целостности данных, установив их копию в конфигурацию в «чистой комнате» Zerto. Обратите внимание, если данные моментального снимка массива в «чистой комнате» используются для проверки целостности данных, конфигурация Zerto в должна соответствовать производственной среде Zerto на площадке B, поскольку база данных ZVM содержит указатели на управляемые ресурсы VMware vCenter, такие как хосты и виртуальные сети.

Використання цього рішення для відновлення після атаки програм-вимагачів залежить від того, чи перевірялася цілісність даних за допомогою миттєвих знімків “чистої кімнати” масиву або сховища Zerto LTR.

Якщо для перевірки цілісності використовувалися дані моментального знімку “чистої кімнати” масиву, відновлення включає наступні кроки:

- Спочатку йде спроба відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються для відновлення виробничих томів.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto, набір моментальних знімків із «чистої кімнати» масиву, про які відомо, що він містить перевірені дані, просувається до робочих томів Zerto на майданчику B для відновлення.

- Якщо відновлення не може бути досягнуто за допомогою миттєвих знімків “чистих кімнат” виробничого масиву, воно досягається за допомогою резервних копій даних “чистих кімнат”. Незаражена резервна копія відновлюється у виробничих томах Zerto на майданчику B для відновлення.

Якщо для перевірки цілісності даних використовувався Zerto LTR, відновлення включає такі кроки:

- Спочатку йде спроба відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються відновлення виробничих томів.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto, набір моментальних знімків із «чистої кімнати» масиву, про які відомо, що він містить перевірені дані, просувається до робочих томів Zerto на майданчику B для відновлення.

- Якщо відновлення не може бути досягнуто за допомогою миттєвих знімків чистої кімнати виробничого масиву, воно виконується за допомогою Zerto LTR. "Чиста кімната" Zerto LTR використовується для відновлення середовища Zerto. Відновлення Zerto LTR можна запустити або на майданчику B, або на будь-якому з конфігурацією Zerto.

Архітектура №4 захисту від атак використовуючи HPE Zerto

Ще одна архітектура Zerto поєднує рішення Zerto DR і масив сховищ «чистих кімнат» реплікації, що використовує резервну «чисту кімнату». Він підтримує “чисту кімнату” Zerto для перевірки цілісності даних, але не показує її.

Подобно архитектуре Zerto № 3, эта архитектура может поддерживать «чистую комнату» Zerto в массиве хранилищ чистой комнаты с минимальным развертыванием Zerto, где можно восстановить LTR и проверить данные на наличие заражения. В качестве альтернативы «чистая комната» может содержать конфигурацию Zerto, совпадающую с конфигурацией Zerto на площадке B, а данные моментального снимка «чистой комнаты» массива хранилища можно использовать для проверки данных перед резервным копированием.

Использование этого решения для восстановления после атаки программы-вымогателя зависит от того, проверялась ли целостность данных с помощью снимков «чистой комнаты» массива или LTR Zerto.

Если данные «чистой комнаты» массива хранилища использовались для проверки целостности данных, восстановление включает следующие шаги:

- Сначала предпринимается попытка восстановления с использованием журнала Zerto на площадке B. Если в журнале есть достоверные данные, они используются для восстановления производственных томов.

- Если восстановление не может быть достигнуто с помощью журнала площадки B, это достигается путем аварийного переключения с площадки B HPE Alletra на хранилище «чистой комнаты» HPE Alletra к базовым томам массива хранилища. Затем выполняется дельта-синхронизация Remote Copy обратно в массив HPE Alletra площадки B, после чего выполняется отработка отказа на массив HPE Alletra площадки B.

- Если восстановление не может быть достигнуто с помощью моментальных снимков «чистых комнат» массива хранилищ, это достигается путем восстановления резервных копий данных «чистых комнат» в массиве хранилищ. Затем выполняется дельта-повторная синхронизация с массивом HPE Alletra на площадке B, после чего выполняется аварийное переключение на массив HPE Alletra на площадке B.

Если для проверки целостности данных использовался Zerto LTR, восстановление включает следующие шаги:

- Сначала предпринимается попытка восстановления с использованием журнала Zerto на площадке B. Если в журнале есть достоверные данные, они используются для восстановления производственных томов.

- Если восстановление невозможно с помощью журнала Zerto на площадке B, оно достигается с помощью LTR Zerto. Чистое хранилище Zerto LTR используется для восстановления среды. LTR заполняется Zerto ежедневными контрольными точками на площадке B. Lantec и компания НРЕ рекомендует использовать устройство HPE StoreOnce в качестве локального репозитория. Восстановление Zerto LTR можно запустить либо на площадку B, либо на любой площадке с базовой конфигурацией Zerto.

Выводы

Наличие надежной схемы защиты данных для восстановления после атаки программы-вымогателя на компанию стало обязательным требованием в современном мире, которое так же важно, если не более важно, чем стратегия аварийного восстановления после физического сбоя на предприятии. Атаки программ-вымогателей не только коварны, но и их количество продолжает расти. Злоумышленники постоянно адаптируют и совершенствуют методы атаки, проникая глубже в предприятие, чтобы повредить данные, пытаясь сделать невозможным их успешное восстановление без уплаты выкупа. Раннее обнаружение атаки обеспечивает восстановление с минимальной потерей данных, но первостепенное значение имеет защита от необнаруженной атаки, которая продолжается в течение длительного периода времени. Наличие надежной, проверенной архитектуры решения для защиты данных, обеспечивающей несколько уровней защиты от атак на ваши данные и является гарантией того, что чистая, пригодная для использования копия данных будет доступна в случае атаки программ-вымогателей. Компания Hewlett Packard Enterprise и компания Лантек располагает продуктами, инструментами, процессами, программным обеспечением и консультационными ресурсами, которые помогут вам спроектировать и разработать стратегию защиты данных от программ-вымогателей, которая будет соответствовать вашим требованиям к защите данных по доступной цене.