Уровень угроз и кибератак, связанных с выкупами, продолжает расти, становясь все более серьезным и изощренным. Недавнее исследование IDC показало, что большинство инцидентов за последние 12 месяцев было осуществлено с помощью вредоносного ПО для последующего «выкупа» зашифрованных данных. Стоимость хакерской атаки продолжает снижаться благодаря появлению услуг по предоставлению выкупа, а успешные выкупы стимулируют разработку вредоносных программ нового поколения. Для минимизации рисков от различных атак ИТ подразделениям необходима мощная стратегия проактивной глубокой защиты для предотвращения и пресечения атак - так называемая «Left of Boom»*. Не менее важна и стратегия «Right of Boom», направленная на восстановление после атаки. Для быстрого обнаружения, реагирования и восстановления после атак ransomware организации должны уделять приоритетное внимание обеим стратегиям. Почему именно сейчас? Несмотря на то, что превентивные решения «Left of boom» сейчас эффективны как никогда, к корпоративным ИТ предъявляются все более жесткие требования.

*Термин «Right of Boom» относится к действиям и ответным мерам, предпринимаемым после того, как произошел инцидент или атака в сфере кибербезопасности. Он отличается от термина «Left of Boom», который включает в себя меры, принятые до атаки, чтобы предотвратить или минимизировать ее последствия. «Boom» означает момент взлома или успешности атаки. Устранение последствий как «Left of Boom», так и «Right of Boom» имеет решающее значение для эффективной безопасности, поскольку позволяет минимизировать как вероятность, так и последствия успешных атак.

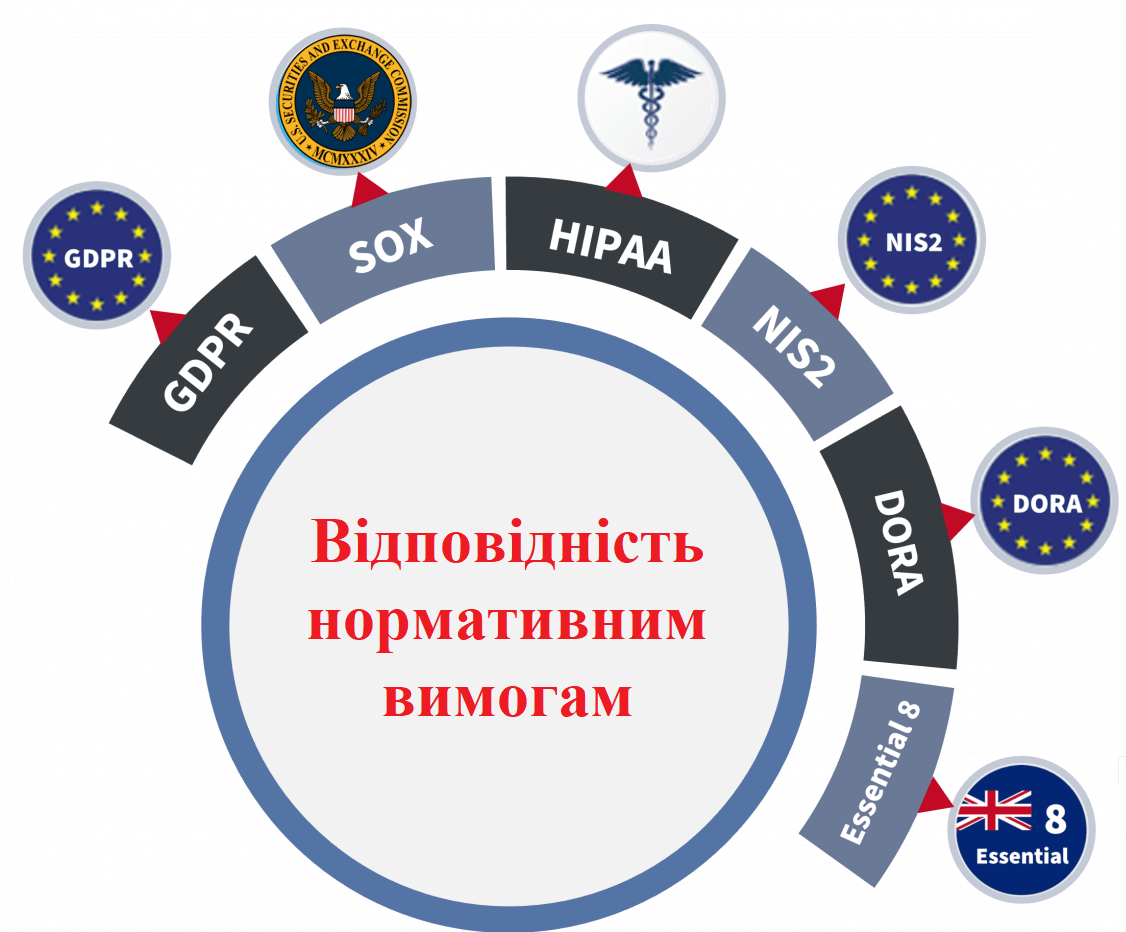

Компании, занимающиеся киберстрахованием (к сожалению, пока не в нашей стране), требуют от предприятий усиления безопасности, в том числе создания специализированных хранилищ данных. В ЕС Закон об устойчивости цифровых операций (DORA) переключает внимание на безопасность и непрерывность бизнеса. В США Комиссия по ценным бумагам и биржам (SEC) ввела строгие требования для публичных корпораций, включая определение сторон, ответственных за стратегию киберустойчивости. Необходимость в комплексном и строгом подходе к кибербезопасности как никогда высока. Да, это все есть пока где-то далеко «за рубежом», но мы семимильными шагами к этому уже движемся-перенимая культуру «профилактики кибератак».

Традиционные системы хранения подвергают вас риску

Распространенные методы обеспечения киберустойчивости основаны на рискованных технологиях и архитектурах всевозможных хранилищ. Главным недостатком является скорость восстановления или время восстановления (RTO). Извлечение старых копий или восстановление из подобных небыстрых хранилищ может растянуть восстановление на дни или недели. Сканирование чистых копий, находящихся в чистых комнатах еще больше удлиняет процесс, как и восстановление на не производительных хранилищах. Если специализированные органы или службы безопасности проводят криминалистический анализ производственной инфраструктуры, вам может потребоваться запустить рабочие нагрузки в другом месте на некоторое время после восстановления, что не могут обеспечить ни устройства резервного копирования, ни холодные облачные хранилища. Крайне важно также быстро возобновить бизнес-операции, для чего устаревшие решения для резервного копирования и архивирования не предназначены.

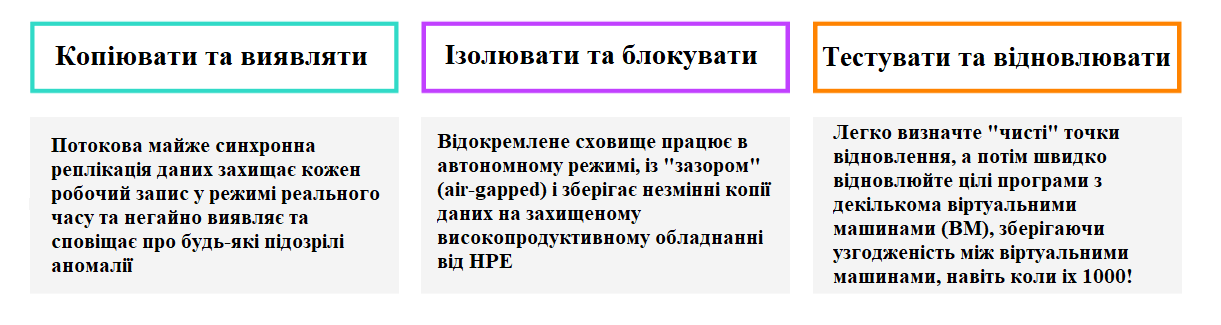

Существует несколько предложений, которые справляется с вышеперечисленными проблемами. Одно из которых Zerto. Решение Zerto изначально было разработано как решение для аварийного восстановления виртуальных сред, изначально с VMware vSphere, а затем также с Microsoft Hyper-V. В нем предоставляется лучшее в своем классе решение для непрерывной защиты данных с почти синхронной репликацией для защиты данных. Эта технология включает не только репликацию в реальном времени каждого изменения данных, но также включает встроенное обнаружение и оповещение о шифровании в реальном времени. Также существует и дополнительное расширение к этому решению-Zerto Cyber Resilience Vault. Оно основано на трех основных принципах: реплицировать и обнаруживать, изолировать и блокировать, а также тестировать и восстанавливать, все это построено на архитектуре нулевого доверия. Дополнительное расширение также разработано, чтобы помочь компаниям поддерживать соответствие требованиям по мере увеличения количества государственных постановлений, сводя к минимуму риск крупных штрафов.

Быстрое восстановление с помощью Zerto

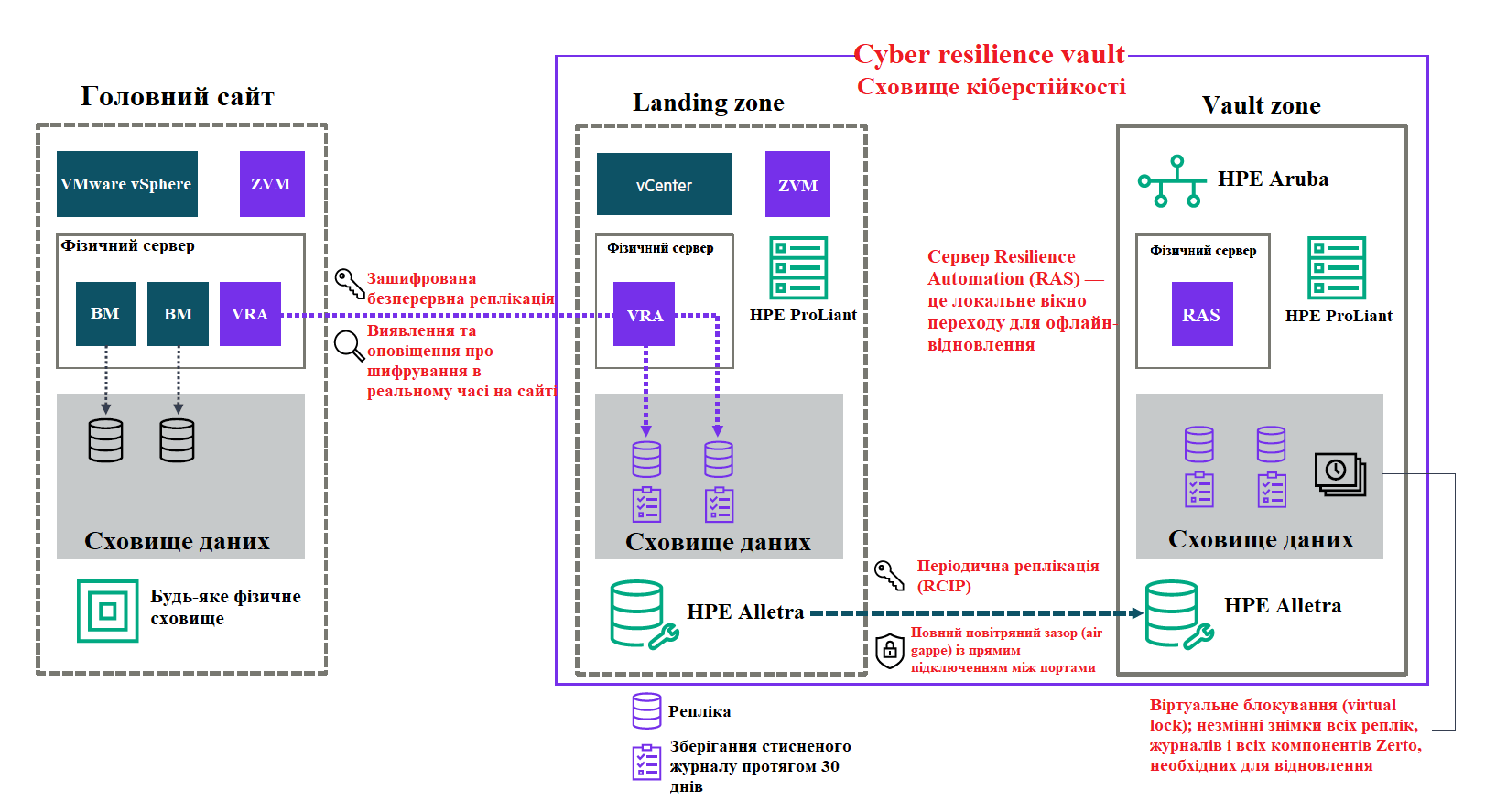

Решение Zerto от компании HPE позволяет предприятиям полагаться на универсальное специальное хранилище для кибервосстановления, предназначенное для защиты даже от самых разрушительных сценариев заражения/шифрования вредоносным ПО. Хранилище Zerto Cyber Resilience Vault состоит из трех основных компонентов, использующих децентрализованную архитектуру Zero Trust для обеспечения быстрого восстановления «с зазором» или air-gapрe.

Основу решения составляют системы хранения данных HPE Alletra Storage, серверы HPE ProLiant Compute, сетевые коммутаторы HPE Aruba и программное обеспечение Zerto, а также две ключевые зоны инфраструктуры, включающие все вышеуказанные компоненты.

Как это работает?

Ключевая возможность Zerto Cyber Resilience Vault фокусируется на тестировании и восстановлении рабочих нагрузок в изолированной песочнице-vault zone. В этой песочнице администраторы могут безопасно планировать действия по восстановлению рабочих нагрузок, сканирование уязвимостей, чтобы гарантировать отсутствие программ-вымогателей в рабочей нагрузке до ее восстановления в производственной среде на главном сайте. Другие действия могут включать криминалистику данных для понимания того, как данные могли быть изменены, отслеживание источника заражения и многое другое, и все это без влияния на производственные рабочие нагрузки или инфраструктуру.

Landing zone

Landing zone на базе VMware vSphere может быть локальной или удаленной, а также служить традиционной целью DR, если она расположена за пределами главного сайта. Landing zone служит целью репликации для непрерывной защиты данных (CDP) с помощью Zerto. Репликация CDP в Zerto осуществляется без агентов, поэтому внутри защищенной ВМ нет ничего, что можно было бы отключить или перехватить с помощью вредоносного ПО. Каждая запись на защищенных ВМ шифруется, сжимается и отправляется в vault zone, где хранится в динамическом журнале CDP - потоковом журнале тысяч точек восстановления с согласованностью и точностью порядка записи. Журнал имеет задаваемую пользователем историю от одного часа до 30 дней и является первым и лучшим вариантом для восстановления после обнаружения шифрования.

Журналы и все связанные с ними реплики подключены к виртуальным устройствам, работающим на серверах HPE ProLiant, а их хранилища данных - к томам на СХД HPE Alletra. При зеркалировании записей в журнале они также проверяются с помощью механизма обнаружения шифрования в режиме реального времени от Zerto для раннего предупреждения о возможных заражениях. Анализ шифрования также доступен через API для дальнейшей оценки и визуализации с помощью существующего стека решений безопасности.

Vault zone

Само хранилище, физически расположенное рядом с landing zone, также включает HPE ProLiant и HPE Alletra. Данная изолированная зона хранения, или чистая комната, полностью «герметична» и не имеет доступа к Интернету или производственной сети. Поскольку централизованная плоскость управления отсутствует, в хранилище нет открытого порта управления и нет единой точки компрометации. HPE Alletra в landing zone и HPE Alletra в vault zone используют прямое подключение для удаленного копирования по IP (RCIP) для репликации всех данных из одной зоны в другую, включая журналы и реплики Zerto, в режиме «точка-точка». Этот подход сочетает в себе лучшие качества синхронной репликации (например, сверхнизкие показатели RPO и высокую производительность) и традиционных асинхронных подходов (например, более высокую устойчивость к высоким задержкам каналов и меньшее потребление ресурсов хранения). Наконец, сервер Resilience Automation Server (RAS) в vault zone — это небольшой сервер, который запускает критически важные службы и работает с собственными службами HPE Aruba и HPE Alletra для управления ключевыми мерами киберустойчивости.

Процесс восстановления

Архитектура Zerto охватывает различные сценарии восстановления после заражения, включая:

- Заражение файлов/папок/ВМ: если радиус поражения вымогательским ПО ограничен файлами и папками на ВМ, их можно практически мгновенно восстановить из исходного местоположения по временной метке журнала Zerto, которая находится всего за 5–15 секунд до заражения. Если одна или несколько ВМ зашифрованы с помощью программой-вымогателем, Zerto может практически мгновенно восстановить их работоспособность без каких-либо промежуточных шагов (например, перемещение хранилища vMotion). Такое восстановление также может применяться ко всем ВМ, входящим в стек приложений с несколькими ВМ, включая использование для восстановления точно такой же чистой контрольной точки, разделенной секундами с точностью до порядка записи, а не временных меток, разнесенных по ночному окну резервного копирования.

- Полное заражение рабочей нагрузки: если все ВМ на производственном/главном сайте были заражены, но landing zone все еще жива и не заражена, то полное восстановление работоспособности может быть осуществлено в считанные минуты. Поскольку HPE Alletra — это полностью all-flash решение, предназначенное для критически важных рабочих нагрузок, приложения можно запускать с этого вторичного сайта без снижения производительности и без необходимости дополнительной миграции на дополнительное резервное хранилище, способное выполнять корпоративные интенсивные рабочие нагрузки.

- Заражение нескольких сайтов: если основной сайт и landing zone не работают - например, зашифрованные все данные на серверах, даже несмотря на сегментацию сети, то vault zone из всего решения Zerto Cyber Resilience Vault становится самой безопасной чистой комнатой для восстановления.

В общих чертах процесс восстановления выглядит следующим образом:

- Перестройте сайт восстановления: внутри изолированного хранилища в vault zone используйте неизменяемый снимок для повторного развертывания VMFS с сохранением UUID-подписей виртуальной инфраструктуры.

- Восстановление Zerto: благодаря устойчивости/киберустойчивости Zerto виртуальные менеджеры и устройства перемещения данных подключаются к сети и возобновляют работу без какой-либо ручной переконфигурации или настройки.

- Восстановление данных: с помощью журнала Zerto выберите одну из тысяч доступных точек восстановления, чтобы восстановить все ВМ в выбранном вами порядке загрузки. Механизм оркестровки Zerto в сочетании с высокой производительностью HPE Alletra означает, что RTO составляет минуты или часы, а не дни или недели. Стеки приложений для нескольких ВМ быстро подключаются к сети точно в один и тот же момент времени, что сводит к минимуму ручное управление.

Заключение

Благодаря Zerto Cyber Resilience Vault у компаний появилось безопасное и высокопроизводительное решение для борьбы с всевозможными угрозами вымогательства. Уникальная децентрализованная архитектура Zerto обеспечивает быстрое восстановление по воздуху (air gapped) даже после самой серьезной кибератаки. Благодаря этому появляется:

- Значительное сокращение времени простоя после атаки и избегания прямой или косвенной потери доходов.

- Помощь в обеспечении соответствия требованиям, таким как HIPAA, DORA, GDPR, SOX или FISMA/NIST SP 800–34.

- Снижение сложности за счет предоставления одним поставщиком единого решения, состоящего из лучшего в своем классе ПО и оборудования на каждом этапе цепочки кибервосстановления.

ПО Zerto интегрируется с облаками Microsoft Azure, IBM Cloud, Google Cloud и Oracle Cloud и также используется более чем 350 поставщиками управляемых услуг (ISP) по всему миру.

Подобные киберхранилища служат ключевым средством обеспечения соответствия, предоставляя безопасную среду для хранения и управления конфиденциальными данными, облегчая аудит и демонстрируя соблюдение нормативных требований.