У відповідь на загрози, що зростають, експерти закликають організації прийняти парадигму безпеки, відому як кіберстійкість. На відміну від традиційних стратегій кібербезпеки, спрямованих на запобігання атакам, принципи кіберстійкості роблять акцент на здатності швидко відновлюватися після інцидентів і мінімізувати їхні наслідки.

Найбільш перспективною технологією для досягнення кіберстійкості є незмінне сховище резервних копій. Завдяки незмінності даних зловмисники не можуть зашифрувати, змінити або видалити дані резервного копіювання, тому в організацій завжди є «чиста» або незаражена резервна копія для відновлення. Швидкий доступ до «чистої» резервної копії нейтралізує можливість зловмисників вимагати викуп.

Існує 3 критичних недоліки сучасної парадигми кіберстійкості, орієнтованої на незмінність. Обіцянка захистити дані від вимагання призвела до того, що так звані незмінні системи зберігання даних стали центральним елементом стратегій кіберстійкості в усьому світі. За даними недавнього дослідження - 94 % ІТ-фахівців покладаються на незмінні сховища для захисту від програм-вимагачів.

Але, всупереч широкому розповсюдженню нібито «захищених від здирництва» рішень для зберігання даних, виплати за викупами подвоїлися і склали понад 1,1 млрд $ у 2023 році. Ще раз: «захищені від здирництва» рішення тепер широко розповсюджені та повсюдні, проте саме здирництво ще ніколи не було таким прибутковим! ? І якщо ви думаєте, що тут щось не сходиться, то ви маєте рацію. Виявляється, у сучасній парадигмі кіберстійкості, орієнтованій на незмінність, є три критичні недоліки, які дають змогу вірусам-здирникам і надалі процвітати, попри широке поширення незмінних рішень для зберігання резервних копій.

Проблема 1: не всі «незмінні» системи зберігання даних дійсно незмінні!

4Незмінність або immutable - це прекрасно в теорії. На жаль, на практиці більшість «незмінних» систем зберігання не виправдовують надій на належний захист від здирництва. Причини таких невдач різноманітні. Деякі системи роблять дані незмінними за допомогою запланованих періодичних знімків, які все одно залишають відкритими вікна (проміжки часу) вразливості. Інші рішення зазнають невдачі, оскільки реалізують незмінність тільки на рівні API, але не в базовій своїй архітектурі. Простіше кажучи, вони намагаються створити незмінну систему резервного копіювання на програмному рівні, але реалізують її поверх основної архітектури, яка сама по собі не є незмінною. Це створює безліч можливостей для досвідченого хакера обійти захист системи, використовуючи такі поширені тактики, як підвищення привілеїв і атаки зі зрушенням у часі

Справжньої «незмінності» можна домогтися тільки за допомогою рішень, які забороняють перезапис і видалення даних на самому фундаментальному рівні. Всі інші рішення залишають можливості, якими може скористатися витончений зловмисник, щоб обійти захист і «взяти дані у заручники»! У міру поширення на ринку систем зберігання даних, що пропонують неповноцінну незмінність, зловмисники все спритніше використовують їхні слабкі місця.

Проблема 2: зростання кількості атак з метою ексфільтрації.

У той час як традиційні атаки програм-здирників спрямовані насамперед на шифрування даних, сучасні кіберзлочинці додали до своїх програм нову можливість: ексфільтрація даних або навмисне, несанкціоноване, таємне передання даних з комп'ютера, сервера або іншого пристрою. Ці атаки, також відомі як «подвійне здирництво», пов'язані з крадіжкою конфіденційних даних із мережі організації та погрозою опублікувати їх або продати тому, хто більше заплатить, якщо не буде виплачено викуп. Якщо раніше атаки з «витоком даних» були рідкістю, то за останні кілька років їхня поширеність зросла. Сьогодні приголомшливий 91 % атак з використанням ПЗ програм-здирників пов'язаний з витоком персональних даних. Це стрімке зростання можна розглядати як пряму спробу хакерів обійти захист, що забезпечується незмінністю. Оскільки атаки на ексфільтрацію не ґрунтуються на шифруванні, зміні або видаленні даних, їхньою прямою метою є отримання «викупу» і однієї лише незмінюваності недостатньо для їх запобігання. Усунення загрози «витоку даних» вимагає багаторівневого підходу, що забезпечує захист конфіденційних даних скрізь, де вони можуть перебувати - у виробничих даних організації, під час передавання мережею та навіть у резервних копіях, що зберігаються. На жаль, більшість виробників систем зберігання резервних копій не поспішають реагувати на цю нову загрозу і не захищають свої рішення від поширених методів ексфільтрації.

Проблема 3: програми-вимагачі, керовані штучним інтелектом, підвищують ставки.

Проблеми, які були позначені вище в пунктах 1 і 2, тепер різко посилюються у зв'язку з проблемою три - зростанням загроз викупу, заснованих на штучному інтелекті (ШІ). У кіберзлочинності ШІ - це мультиплікатор сили. Такі органи, як Національний центр кібербезпеки Великої Британії, попереджають, що ШІ дасть змогу хакерам атакувати більшу кількість цілей більш ефективно, з більшою швидкістю і дедалі витонченіше. Серед конкретних прикладів - використання великих мовних моделей (LLM) для значного збільшення обсягу і точності фішингових атак, розробка адаптивних шкідливих програм, які змінюють свій власний код, щоб обійти алгоритми виявлення і приховати шкідливий мережевий трафік, і навіть розробка інструментів на базі ШІ, здатних вгадувати паролі за такими нешкідливими, на перший погляд, даними, як звук, з яким ви друкуєте на клавіатурі! Це просто сухі дані: за рік, що минув після публічного випуску ChatGPT, фішингова активність зросла на 1265 %, а кількість успішних атак з метою викупу збільшилася на 95 %. Ера програм-здирників з ШІ вже настала!

Представляємо CORE5: новий стандарт кіберстійкого зберігання даних

З огляду на описані вище проблеми, стає зрозуміло, що одних тільки незмінних резервних копій уже недостатньо для захисту від усього спектра наявних і майбутніх загроз. Саме тому ми закликаємо вийти за рамки наявної парадигми простої незмінності та прийняти новий, більш комплексний стандарт наскрізної кіберстійкості. Цей підхід охоплює не тільки найсильнішу форму істинної незмінності, а й надійний, багаторівневий захист від витоку даних та інших нових векторів загроз, таких як шкідливе ПЗ з ШІ. Це означає створення захисних механізмів на кожному рівні системи, щоб «закрити двері» для якомога більшої кількості векторів загроз.

Scality - це світовий лідер у сфері кіберстійких систем зберігання даних в епоху ШІ, оголосив про випуск новітньої версії ARTESCA 3.0, першого і єдиного в галузі ПЗ для об'єктного зберігання - S3, що забезпечує наскрізну кіберстійкість CORE5. ARTESCA 3.0 розв'язує проблеми, з якими стикаються компанії, що хочуть надійно захистити свої дані, оскільки кіберзлочинці використовують ШІ для стимулювання більш поширених і витончених атак із використанням програм-вимагачів. Нові можливості CORE5 від Scality захищають дані на 5 критичних рівнях, від API до архітектури зберігання, забезпечуючи наскрізну кіберстійкість.

1. Рівень API: Незмінність, реалізована за допомогою блокування об'єктів S3, забезпечує потужний захист, гарантуючи незмінність резервних копій у момент їх створення. Надійна багатофакторна автентифікація (MFA) і контроль доступу допомагають адміністраторам запобігати злому даних.

2. Рівень даних: Використовуються кілька рівнів заходів безпеки на рівні даних, щоб запобігти доступу зловмисників до збережених даних і їх крадіжці.

3. Рівень сховища: Передові методи кодування (erasure-coding) запобігають знищенню або ексфільтрації резервних копій, роблячи дані, що зберігаються, нерозбірливими для зловмисників, навіть тих, хто використовує вкрадені права доступу для обходу захисту вищого рівня.

4. Географічний рівень: Прості та доступні копії даних (з використанням вбудованої реплікації) з декількох майданчиків запобігають втраті даних, навіть якщо атаці піддається весь ЦОД.

5. Рівень архітектури: Незмінна базова архітектура гарантує, що дані завжди зберігаються у вихідній формі після збереження, навіть якщо зловмисник отримує необхідні привілеї доступу для обходу незмінності на рівні API.

Таким чином фреймворк CORE5 - це відповідь Scality на загрози, що виникають!

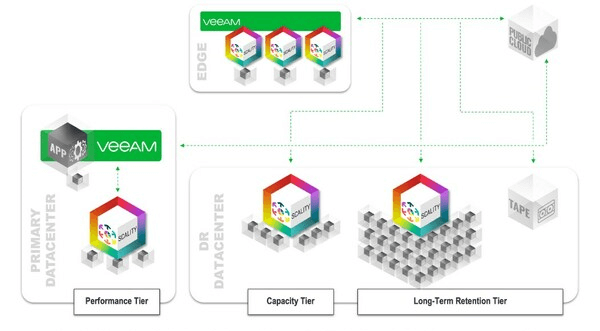

Інтеграція з Veeam Data Platform

Співпраця ARTESCA з Veeam призвела до того, що їхнє спільне рішення забезпечує швидке відновлення даних без зниження продуктивності в міру зростання даних.

ARTESCA 3.0 для Veeam - це:

- Veeam Ready готове сертифіковане рішення для високопродуктивних розгортань Veeam на гібридних і all flash серверах зберігання даних.

- Готовність до VMware Instant Recovery (миттєве відновлення) з надвисокою продуктивністю на all flash серверах.

- Проста у використанні сумісність із Veeam Backup & Replication, Veeam Backup for Microsoft 365 і Veeam Kasten в одній системі.

- Швидке і легко настроюване сховище Veeam, захищене від програм-вимагачів, завдяки унікальному вбудованому інструменту Veeam Assistant.

- Уже готовий апаратний пристрій для Veeam з майстром швидкого запуску, що спрощує інтеграцію в мережеве середовище.

Нові можливості ARTESCA 3.0 з кіберстійкістю CORE5

- Розроблено відповідно до Виконавчого указу США 14028 «Поліпшення національної кібербезпеки» і принципів архітектури нульової довіри, включно з примусовою автентифікацією та наскрізним шифруванням даних.

- Багатофакторна аутентифікація (MFA) для користувачів-адміністраторів, яку тепер можна застосовувати глобально, щоб забезпечити додатковий захист входу в систему для адміністраторів і менеджерів, які відповідають за зберігання даних.

- Інтеграція з Microsoft Active Directory (AD), що налаштовується безпосередньо через безпечний адміністративний інтерфейс ARTESCA.

- Тестування відповідності Центру інтернет-безпеки (CIS) за допомогою інструментів проєкту OpenSCAP для постійної відповідності рекомендаціям CIS із кібербезпеки, включно з відповідністю надійності пароля залежно від довжини, складності та історії.

- Розширене посилення безпеки вбудованої ОС, що забороняє root-доступ, включно з віддаленою оболонкою або su від імені root; доступ адміністратора надається тільки через визначений системою ідентифікатор користувача artesca-os, що дотримується принципу найменших привілеїв.

- Специфікація програмного забезпечення (SBOM) компонентів і постачальників, що сканується і постійно виправляється на наявність CVE, щоб надати клієнтам видимість ланцюжка постачання програмного забезпечення, а також автоматичне оновлення ОС для швидкого усунення вразливостей.

- Збільшене зростання корисної місткості до 8,5 ПБ з підтримкою серверів високої щільності (наприклад, НРЕ) шляхом ще ширшого вибору обладнання для зберігання даних і розширеної підтримки декількох типів флеш-накопичувачів.

- Гарантована висока надійність даних на all flash системах високої щільності з поліпшеним дворівневим erasure-coding.

Висновки

Архітектура CORE5 - це не просто те, як це працює саме в Scality, це те, як, на нашу думку, мають працювати всі. Нова ера програм-вимагачів вимагає нових стандартів кіберстійкості. Організації по всьому світу щодня «б'ються» з хакерами, які хочуть вкрасти їхні секрети, узяти їхні дані в заручники та зупинити їхню роботу. Якщо ми хочемо змінити ситуацію в боротьбі з програмами-вимагачами, нам необхідно вийти за рамки «незмінності». Саме тому ми закликаємо індустрію зберігання даних підвищити свій рівень і відповідати стандарту CORE5. Якщо ми впораємося з цим завданням, ми зможемо зробити весь Інтернет безпечнішим місцем для ведення бізнесу!