Інформаційна безпека

Налагодження безпеки даних та мережі

ІНФОРМАЦІЙНА БЕЗПЕКА

Аудит, розробка та імплементація проєктів з інформаційної безпеки під ключ на підставі протоколу ISO 27001.

ЗАХИСТ ПЕРИМЕТРУ

Захист периметру та побудова різноманітних DMZ від компаній Fortinet, Cisco, Checkpoint.

РЕЗЕРВНЕ КОПІЮВАННЯ

Налаштування політики резервного копіювання та відновлення.

БЕЗПЕКА МЕРЕЖІ

Налагодження безпеки мережі завдяки технології динамічної сегментації від ArubaOS та організація контрольованого підключення за допомогою Aruba ClearPass.

КОНСАЛТИНГОВІ ПОСЛУГИ

Допомога у впровадженні процесів інформаційної безпеки.

АВТОМАТИЗОВАНИЙ МОНІТОРИНГ БЕЗПЕКИ

Контроль за станом об'єктів інформаційної безпеки та побудова SOC. Контроль за кінцевими пристроями за допомогою End-Point рішень.

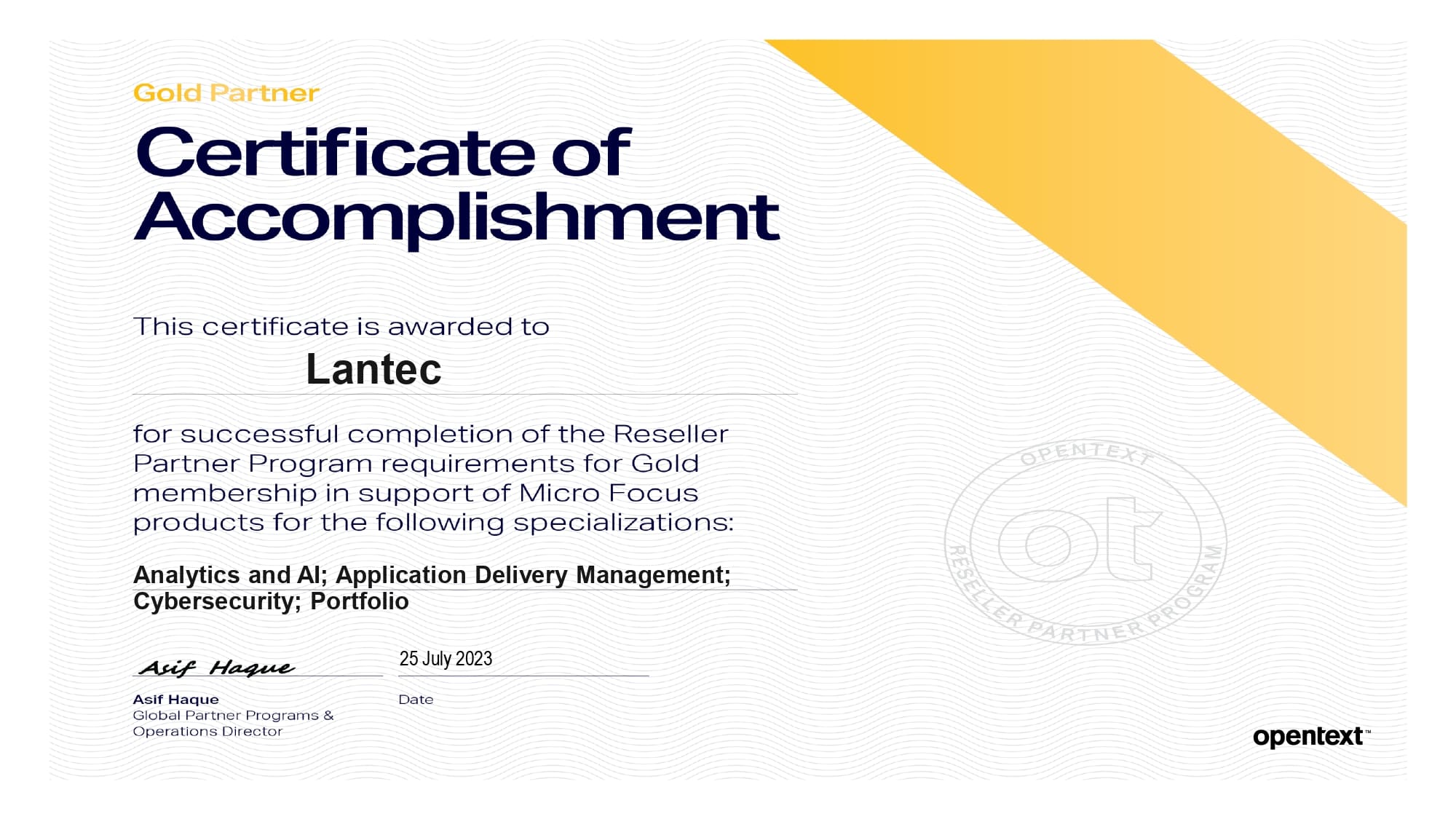

Партнерські статуси

Досвідченість компанії в роботі за цим напрямом

підтверджують наступні статуси:

Рівні зрілості інформаційної безпеки підприємства

Початковий рівень Процеси впроваджуються ситуативно та без будь-якої методології

Керувальний рівень Є певна кількість нестандартизованих процесів

Визначений рівень Процеси задокументовані та доносяться до зацікавлених облич

Кількісно-керований рівень Процеси є об’єктами моніторингу та виміру

Оптимізаційний рівень

.png)