Нещодавно ми писали про програмне забезпечення HPE Zerto та які переваги отримують компанії, які його використовують. Це програмне забезпечення також можна використовувати для захисту і від інших загроз, які постійно висять дамокловим мечем над ІТ-персоналом будь-якої компанії. Про це поговоримо далі і йтиметься про сценарії захисту від програм-вимагачів, використовуючи програмне забезпечення та обладнання від компанії НРЕ.

Трохи теорії

Програма-вимагач (англ. ransomware, ransom – викуп та software – програмне забезпечення) – це шкідливе ПЗ, яке не дозволяє компанії (користувачам) отримати доступ до своїх даних та використовувати їх, непомітно шифруючи інформацію, щоб «жертва» не знала що відбувається атака. Ці атаки надзвичайно підступні і їх дуже важко виявити доти, доки компанії не буде завдано значної шкоди. Після шифрування даних зловмисник раптово відмовляє у доступі до них і вимагає викуп за надання ключа шифрування, необхідного для розшифровки даних та повторного доступу до них — звідси термін «програма-вимагач». Необхідний викуп може вимірюватись тисячами, якщо не сотнями тисяч або навіть мільйонами доларів. Ці атаки стають все більш популярними та поширеними.

Можливість відновитися після атаки програм-вимагачів у компанії без необхідності платити викуп стає вимогою, яка є більш цінною, ніж здатність відновлюватися після аварії в центрі обробки даних, такої як відключення електроенергії, повінь, пожежа тощо. Захист від програм-вимагачів важливіший, оскільки атака може заразити і зробити непридатними для використання не лише дані основного виробничого майданчика (основного ЦОД), а й дані майданчика аварійного відновлення (резервного ЦОД) і навіть дані резервних копій, що унеможливить відновлення, якщо не будуть вжиті спеціальні запобіжні заходи для захисту даних. Це означає, що типового аварійно-стійкого рішення або аварійного відновлення недостатньо для захисту і можливості відновлення після атаки програми-вимагача.

Замовити розрахунок вартості НРЕ Zerto

Засоби, які хакери використовують для виконання атаки програм-вимагачів, та заходи, які вони застосовують до даних, щоб зробити їх недоступними, не лише хитрі, а й постійно розвиваються. Зловмисники роблять усе можливе, щоб приховати факт атаки, щоб вони могли витратити тижні або навіть місяці, щоб проникнути глибше в підприємство, компрометуючи дані та резервні копії, перш ніж оголосити про атаку та вимагати викупу. Через цю невидимість інструменти та процеси, що використовуються для виявлення атак програм-вимагачів, повинні запускатися регулярно та узгоджено, повинні постійно оновлюватись та працювати з даними, що зберігаються на всіх рівнях захисту — від оперативних виробничих даних до резервних копій. У завдання цієї статті не входить всебічний розгляд інструментів, процесів і методів, що використовуються для виявлення цих атак і що у компанії може відбуватися якщо ця атака вже відбулася. У цьому документі описуються різні архітектури рішень на базі Zerto, які можуть бути розгорнуті для забезпечення можливості відновлення даних у разі атаки.

Передумови для успішного відновлення

Щоб відновлення було досягнуто, необхідно передбачити, щоб "чиста", "незаражена копія" даних має бути збережена ("чиста кімната") до того, як відбудеться атака. Ці дані мають бути захищені, щоб їх не можна було атакувати та скомпрометувати. Оскільки період часу, протягом якого атака може залишатися непоміченою - не визначено, період часу протягом якого дані повинні бути захищені, щоб забезпечити сховище даних, що відновлюється, також не визначено. Ми рекомендуємо зберігати щонайменше шестимісячний репозиторій даних для відновлення, якщо це необхідно. Тому ми рекомендуємо використовувати дуже довготривалий рівень зберігання архівів, такий як резервне копіювання в хмару та на стрічку, як останню лінію захисту.

Архітектури рішень, описані у цій статті, нагадують стандартні архітектури аварійного відновлення, вони використовують багато одних і тих самих інструментів і процесів. Однак рішення, яке може надати дані, що відновлюються після атаки програми-вимагача, відрізняється і його необхідно розгортати, керувати і обробляти зовсім інакше, ніж звичайне рішення аварійного відновлення. На відміну від традиційного рішення, його метою не є надання гарантованої цільової точки відновлення (RPO), цільового часу відновлення (RTO) або місця для аварійного перемикання у разі атаки. Натомість мета полягає у тому, щоб спробувати забезпечити доступність незараженої точки відновлення в середовищі у разі атаки.

Одним із інструментів, що забезпечує захист від подібних атак, є рішення НРЕ Zerto. Використання Zerto для захисту від атак програм-вимагачів забезпечує можливість відновлення даних із дуже малим RPO та дуже швидким RTO завдяки можливості функціоналу безперервного захисту даних (Continuous Data Protection або CDP) Zerto. Zerto CDP може забезпечувати відновлення із збільшенням RPO всього в п'ять секунд, також рішення на основі Zerto включають відновлення, яке охоплює різні сценарії після зараження програмами-вимагачами:

- Зараження файлів. Якщо зараження програмами-вимагачами обмежено файлами та папками на віртуальній машині, їх можна відновити у вихідне місце за позначкою часу всього за 5–10 секунд до зараження.

- Зараження ВМ (віртуальних машин): аналогічно до зараження файлу, якщо одна або кілька ВМ заражені програмами-вимагачами, Zerto може відновити ці ВМ без проміжних кроків (наприклад, VMware vSphere Storage vMotion). Zerto може групувати віртуальні машини для кожного додатка до груп віртуального захисту (Virtual Protection Group або VPG); однак ви також можете тестувати, відновлювати чи виконувати будь-які інші операції з окремими віртуальними машинами усередині цієї VPG. Якщо програма з кількома ВМ заражена в різні моменти часу, ви все одно можете відновити окремі ВМ в різні моменти часу.

- Повне зараження робочого навантаження. Якщо заражене все виробниче середовище, оперативне відпрацювання відмови на вторинному майданчику (Zerto DR) може відновити працездатність за лічені хвилини. Відновлення з журналу Zerto має перевагу через доступну деталізацію відновлення. Якщо відновлення неможливо виконати за допомогою журналу Zerto, буде зроблено спробу відновлення за допомогою миттєвого знімка “чистої кімнати” у середовищі і про це йтиметься далі. Якщо це недоступно, буде виконано відновлення із довгострокового репозиторію Zerto (LTR) або резервної «чистої кімнати».

Хоча досвід показує, що багато атак програм-вимагачів виявляються протягом відносно короткого часу, атаки часто продовжуються протягом тривалого часу, перш ніж їх виявляють (від тижнів до місяців). При використанні Zerto CDP для відновлення даних важливо пам'ятати, що відновлення може відбуватися в минуле лише протягом часу, на який журнал CDP налаштований для захисту (як правило, цей показник буває від 1 години до 30 днів). Наприклад, якщо журнал Zerto CDP налаштований на зберігання даних максимум за сім днів, він корисний тільки для відновлення після атаки, яка сталася за останні сім днів, а не від атаки, яка відбулася понад сім днів тому. Для атаки, яка триває понад сім днів, треба вжити інших заходів для відновлення.

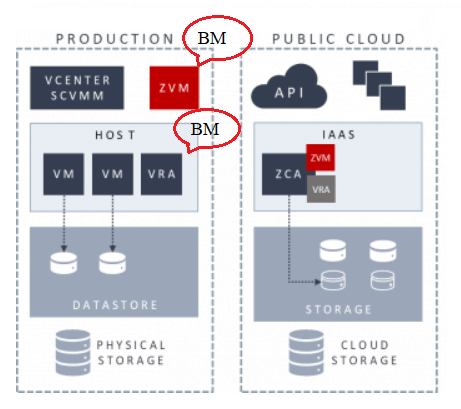

Так само потрібно пам'ятати, що Zerto працює як віртуальна машина у виробничому середовищі з виробничими додатками, вона також потенційно піддається будь-якій атаці програми-вимагача. Оскільки Zerto Virtual Manager (ZVM) та Virtual Replication Appliance (VRA) інтегровані як частина виробничого середовища, неможливо використовувати “чисту кімнату” безпосередньо, використовуючи тільки Zerto.

Далі представлені сценарії, які допоможуть всебічно захистити будь-яку компанію від атак, описаних вище.

Архітектура №1 захисту від атак використовуючи HPE Zerto

Ми не рекомендуємо використовувати перше рішення з архітектурою Zerto, оскільки воно може підтримувати лише обмежений обсяг даних «чистої кімнати». Однак для ІТ-персоналу з обмеженим бюджетом розгортання цієї архітектури краще ніж взагалі нічого не робити. Zerto можна використовувати для захисту віртуалізованих серверів, у той час як решта даних захищені простим моментальним знімком «чистої кімнати». Зверніть увагу, що в той час, як Zerto захищає дані програми ВМ, саме середовище Zerto захищене «чистою кімнатою» моментального знімка у разі атаки на дані Zerto.

При використанні цього рішення у разі атаки програми-вимагача процес відновлення даних включає такі етапи:

- Спершу виконується спроба відновлення з використанням журналу Zerto CDP.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto CDP, то миттєві знімки “чистої кімнати” просуваються, щоб надати корисний і необхідний журнал Zerto CDP, а потім відбувається відновлення з журналу CDP.

Архітектура №2 захисту від атак використовуючи HPE Zerto

Друга архітектура Zerto розширює архітектуру №1, що дозволяє використовувати можливості віддаленого аварійного відновлення Zerto. У цій архітектурі дані реплікуються із майданчика A на майданчик B через вбудований функціонал Zerto DR. На майданчику A можна використовувати будь-яке сховище, але сховищем на майданчику аварійного відновлення Zerto повинно бути HPE Alletra, щоб забезпечити моментальну “чисту кімнату” для даних Zerto.

При використанні цього рішення у разі атаки програми-вимагача процес відновлення даних включає такі етапи:

- Спершу виконується спроба відновлення з використанням журналу Zerto на майданчику Zerto DR (майданчику B). Якщо журнал CDP містить достовірні дані, вони використовуються для відновлення обсягів тому. Робота виробничого середовища може бути відновлена на майданчику B, в той час як Zerto відновлює правильні/незаражені дані у виробниче середовище на майданчику A.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto CDP на майданчику аварійного відновлення (майданчик B), використовуються моментальні знімки «чистої кімнати» масиву HPE Alletra. Незаражені дані з моментальних знімків чистої кімнати передаються, а потім виконується відновлення через журнал Zerto на майданчику B. Виробниче середовище може бути відновлено на майданчику B, поки Zerto відновлює правильні/незаражені дані назад у виробниче середовище на майданчику A. Після відновлення майданчика A може бути проведено заплановане аварійне перемикання назад на майданчик A.

Архітектура №3 захисту від атак використовуючи HPE Zerto

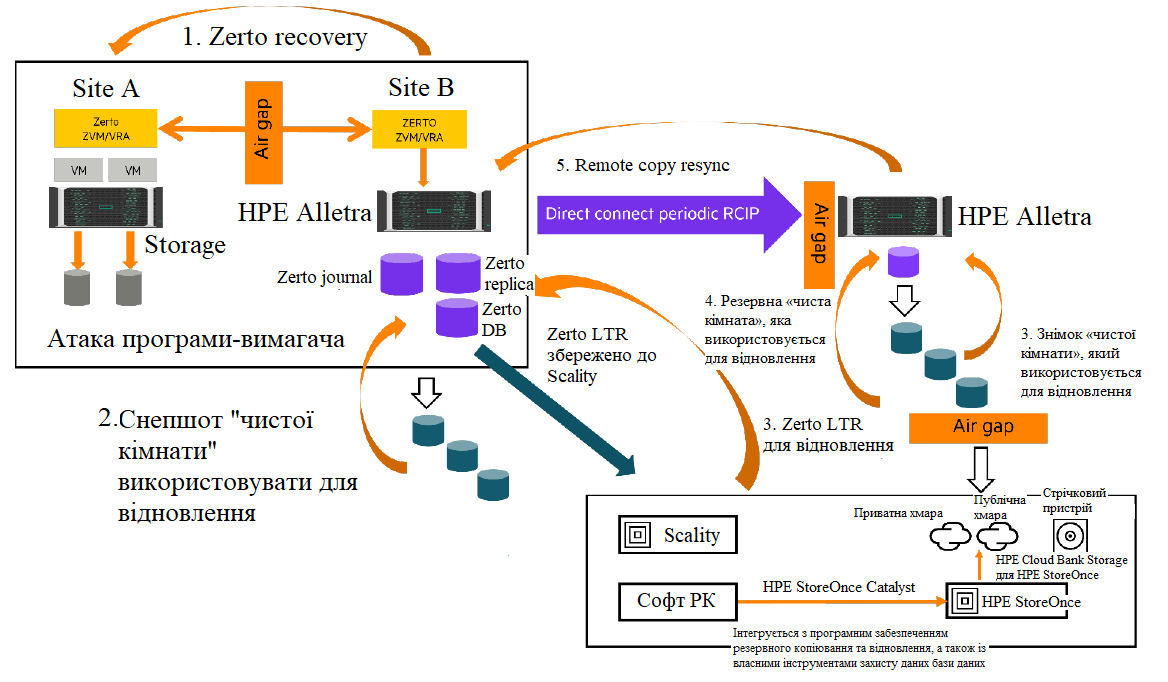

Третя архітектура Zerto додає як “чисту кімнату” Zerto, яка використовується для перевірки цілісності даних, так і резервну “чисту кімнату”, яка використовується для довгострокового зберігання даних. Дані можна зберігати протягом тривалого часу в "чистій кімнаті" резервного копіювання або за допомогою традиційного рішення для резервного копіювання, що використовує моментальні знімки даних "чистої кімнати" як джерело резервної копії, або за допомогою незмінного сховища Zerto LTR (Long Term Retention або довгострокове знімання даних "чистої кімнати" зберігання), наприклад, Scality S3.

Zerto LTR дозволяє вилучати щоденні контрольні точки з журналу Zerto та зберігати їх протягом тривалого часу, щоб використовувати їх для відновлення після атаки, яка відбувалася непоміченою довше, ніж період часу на який був налаштований журнал. Ми рекомендуємо постійно зберігати LTR у Scality за допомогою Scality S3. Після створення контрольна точка LTR відновлюється у “чисту кімнату” Zerto і використовується для перевірки цілісності даних. Ці перевірки забезпечують відомі перевірені/незаражені контрольні точки LTR, які можна використовувати для відновлення у разі повного зараження об'єкта. Копії LTR також переносяться і їх можна повторно підключити до вторинного майданчика, на якому працює Zerto навіть якщо вона не була вихідною метою реплікації. (Прикладом такої ситуації є «чиста кімната» Zerto у цій архітектурі.) Використовуючи «чисту або перебудовану інфраструктуру», ви можете повторно підключити LTR і відновлювати звідти, що особливо корисно, оскільки це відновлення цілих програм із єдиного узгодженого моменту часу, а не для кожної віртуальної машини.

Zerto LTR повинен бути збережений у незмінному сховищі, щоб захистити його від видалення чи атаки. Zerto може зберегти LTR на будь-який S3-сумісний інтерфейс. За бажанням Zerto може зберігати LTR безпосередньо у загальнодоступній хмарі S3. Якщо використовується традиційне рішення для резервного копіювання, резервна копія повинна бути відновлена в середовищі, яке відповідає виробничій конфігурації на майданчику рішення B Zerto.

Незалежно від того, чи ви вирішите виконати резервне копіювання середовища в HPE StoreOnce або зберегти LTR Zerto в Scality, миттєві знімки «чистої кімнати» масиву на майданчику B можна використовувати для перевірки цілісності даних у «чистій кімнаті» Zerto. Моментальні знімки «чистої кімнати» масиву можна використовувати для перевірки цілісності даних, встановивши їх копію конфігурації в «чистій кімнаті» Zerto. Зверніть увагу, якщо дані моментального знімку масиву в “чистій кімнаті” використовуються для перевірки цілісності даних, конфігурація Zerto повинна відповідати виробничому середовищу Zerto на майданчику B, оскільки база даних ZVM містить вказівники на керовані ресурси VMware vCenter, такі як хости та віртуальні мережі.

Використання цього рішення для відновлення після атаки програм-вимагачів залежить від того, чи перевірялася цілісність даних за допомогою миттєвих знімків “чистої кімнати” масиву або сховища Zerto LTR.

Якщо для перевірки цілісності використовувалися дані моментального знімку “чистої кімнати” масиву, відновлення включає наступні кроки:

- Спочатку йде спроба відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються для відновлення виробничих томів.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto, набір моментальних знімків із «чистої кімнати» масиву, про які відомо, що він містить перевірені дані, просувається до робочих томів Zerto на майданчику B для відновлення.

- Якщо відновлення не може бути досягнуто за допомогою миттєвих знімків “чистих кімнат” виробничого масиву, воно досягається за допомогою резервних копій даних “чистих кімнат”. Незаражена резервна копія відновлюється у виробничих томах Zerto на майданчику B для відновлення.

Якщо для перевірки цілісності даних використовувався Zerto LTR, відновлення включає такі кроки:

- Спочатку йде спроба відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються відновлення виробничих томів.

- Якщо відновлення не може бути досягнуто за допомогою журналу Zerto, набір моментальних знімків із «чистої кімнати» масиву, про які відомо, що він містить перевірені дані, просувається до робочих томів Zerto на майданчику B для відновлення.

- Якщо відновлення не може бути досягнуто за допомогою миттєвих знімків чистої кімнати виробничого масиву, воно виконується за допомогою Zerto LTR. "Чиста кімната" Zerto LTR використовується для відновлення середовища Zerto. Відновлення Zerto LTR можна запустити або на майданчику B, або на будь-якому з конфігурацією Zerto.

Архітектура №4 захисту від атак використовуючи HPE Zerto

Ще одна архітектура Zerto поєднує рішення Zerto DR і масив сховищ «чистих кімнат» реплікації, що використовує резервну «чисту кімнату». Він підтримує “чисту кімнату” Zerto для перевірки цілісності даних, але не показує її.

Подібно до архітектури Zerto № 3, ця архітектура може підтримувати «чисту кімнату» Zerto в масиві сховищ з мінімальним розгортанням Zerto, де можна відновити LTR і перевірити дані на наявність зараження. У якості альтернативи «чиста кімната» може містити конфігурацію Zerto, що збігається з конфігурацією Zerto на майданчику B, а дані моментального знімку «чистої кімнати» масиву сховища можна використовувати для перевірки даних перед резервним копіюванням.

Використання цього рішення для відновлення після атаки програми-вимагача залежить від того, чи перевірялася цілісність даних за допомогою знімків чистої кімнати масиву або LTR Zerto.

Якщо дані "чистої кімнати" масиву сховища використовувалися для перевірки цілісності даних, відновлення включає такі кроки:

- Спочатку йде спроба відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються для відновлення виробничих томів.

- Якщо відновлення не може бути досягнуто за допомогою журналу майданчика B, це досягається шляхом аварійного перемикання з майданчика B HPE Alletra на сховище чистої кімнати HPE Alletra до базових томів масиву сховища. Потім виконується дельта-синхронізація Remote Copy назад до масиву HPE Alletra майданчика B, після чого виконується відпрацювання відмови на масив HPE Alletra майданчика B.

- Якщо відновлення не може бути досягнуто за допомогою миттєвих знімків «чистих кімнат» масиву сховищ, це досягається шляхом відновлення резервних копій даних «чистих кімнат» у масиві сховищ. Потім дельта-повторна синхронізація з масивом HPE Alletra на майданчику B, після чого виконується аварійне перемикання на масив HPE Alletra на майданчику B.

Якщо для перевірки цілісності даних використовувався Zerto LTR, відновлення включає такі кроки:

- Спочатку намагається відновлення з використанням журналу Zerto на майданчику B. Якщо у журналі є достовірні дані, вони використовуються відновлення виробничих томів.

- Якщо відновлення неможливо за допомогою журналу Zerto на майданчику B, воно досягається за допомогою LTR Zerto. Чисте сховище Zerto LTR використовується для відновлення середовища. LTR заповнюється Zerto щоденними контрольними точками на майданчику B. Lantec та компанія НРЕ рекомендує використовувати пристрій HPE StoreOnce як локальний репозиторій. Відновлення Zerto LTR можна запустити або на майданчик B або на будь-якому майданчику з базовою конфігурацією Zerto.

Висновки

Наявність надійної схеми захисту даних для відновлення після атаки програми-вимагача на компанію стала обов'язковою вимогою у сучасному світі, яка так само важлива, якщо не важливіша, ніж стратегія аварійного відновлення після фізичного збою на підприємстві. Атаки програм-здирників не тільки підступні, а й їх кількість продовжує зростати. Зловмисники постійно адаптують та вдосконалюють методи атаки, проникаючи глибше в підприємство, щоб пошкодити дані, намагаючись унеможливити їх успішне відновлення без сплати викупу. Раннє виявлення атаки забезпечує відновлення з мінімальною втратою даних, але першорядне значення має захист від невиявленої атаки, яка триває протягом тривалого часу. Наявність надійної, перевіреної архітектури рішення для захисту даних, що забезпечує кілька рівнів захисту від атак на ваші дані та є гарантією того, що чиста, придатна для використання копія даних буде доступна у разі атаки програм-вимагачів. Компанія Hewlett Packard Enterprise і компанія Лантек має продукти, інструменти, процеси, програмне забезпечення та консультаційні ресурси, які допоможуть вам спроєктувати та розробити стратегію захисту даних від програм-вимагачів, яка буде відповідати вашим вимогам до захисту даних за доступною ціною.