Рівень загроз і кібератак, пов'язаних із викупами, продовжує зростати, стаючи дедалі серйознішим і витонченішим. Нещодавнє дослідження IDC показало, що більшість інцидентів за останні 12 місяців було здійснено за допомогою шкідливого ПЗ для подальшого «викупу» зашифрованих даних. Вартість хакерської атаки продовжує знижуватися завдяки появі послуг з надання викупу, а успішні викупи стимулюють розробку шкідливих програм нового покоління. Для мінімізації ризиків від різноманітних атак ІТ підрозділам необхідна потужна стратегія проактивного глибокого захисту для запобігання та припинення атак - так звана «Left of Boom»*. Не менш важливою є і стратегія «Right of Boom», спрямована на відновлення після атаки. Для швидкого виявлення, реагування та відновлення після атак ransomware організації повинні приділяти пріоритетну увагу обом стратегіям. Чому саме зараз? Попри те, що превентивні рішення «Left of boom» зараз ефективні як ніколи, до корпоративних ІТ ставлять дедалі жорсткіші вимоги.

*Термін «Right of Boom» належить до дій і заходів у відповідь, що вживаються після того, як стався інцидент або атака у сфері кібербезпеки. Він відрізняється від терміна «Left of Boom», який охоплює заходи, вжиті до атаки, щоб запобігти або мінімізувати її наслідки. «Boom» означає момент злому або успішності атаки. Усунення наслідків як «Left of Boom», так і «Right of Boom» має вирішальне значення для ефективної безпеки, оскільки дає змогу мінімізувати як імовірність, так і наслідки успішних атак.

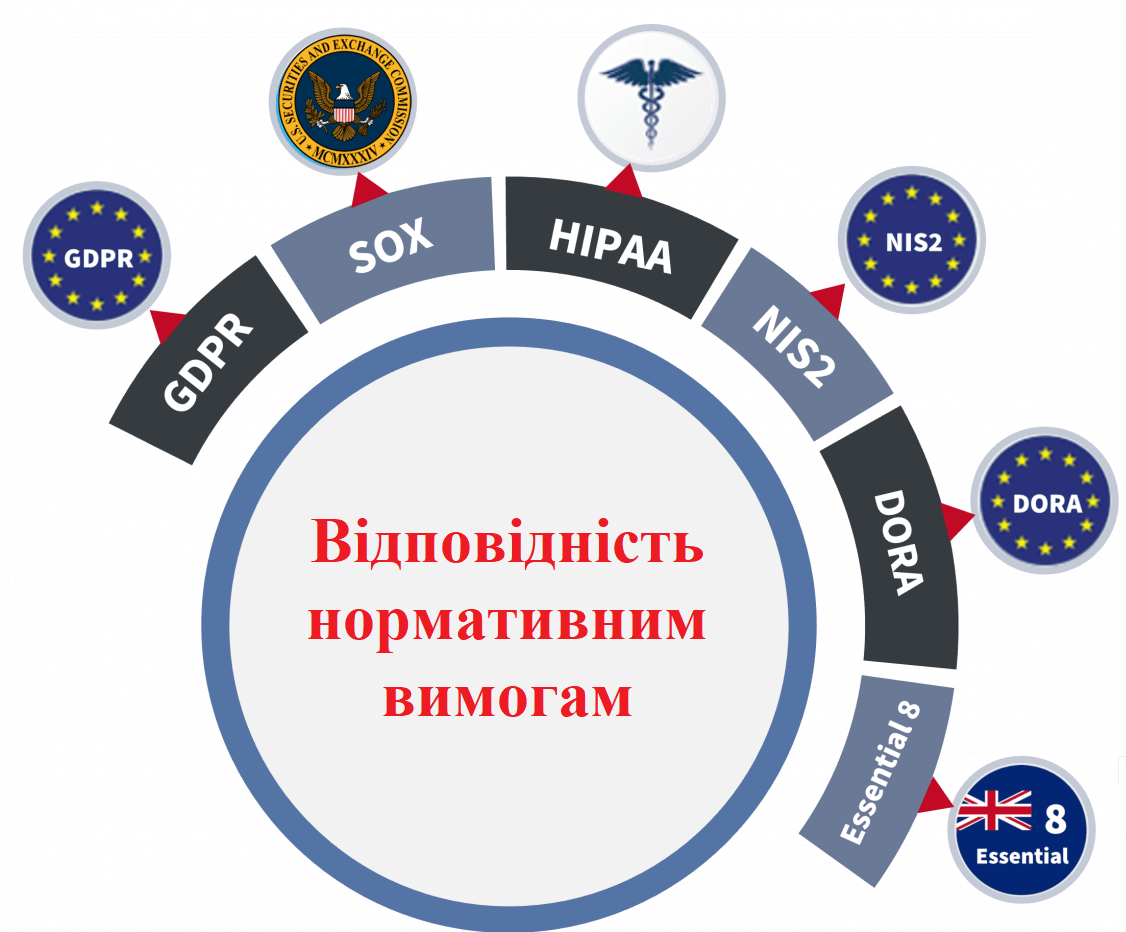

Компанії, що займаються кіберстрахуванням на жаль, поки що не в нашій країні, вимагають від підприємств посилення безпеки, зокрема створення спеціалізованих сховищ даних. У ЄС Закон про стійкість цифрових операцій, DORA, перемикає увагу на безпеку і безперервність бізнесу. У США Комісія з цінних паперів і бірж, SEC, ввела суворі вимоги для публічних корпорацій, включно з визначенням сторін, відповідальних за стратегію кіберстійкості. Необхідність у комплексному і суворому підході до кібербезпеки як ніколи висока. Це все є поки що десь далеко закордоном, але ми семимильними кроками до цього вже рухаємося - переймаючи культуру «профілактики кібератак».

Традиційні системи зберігання піддають вас ризику

Поширені методи забезпечення кіберстійкості ґрунтуються на ризикованих технологіях і архітектурах всіляких сховищ. Головним недоліком є швидкість відновлення або час відновлення, RTO. Вилучення старих копій або відновлення з подібних нешвидких сховищ може розтягнути відновлення на дні або тижні. Сканування чистих копій, що знаходяться в чистих кімнатах, ще більше подовжує процес, як і відновлення на непродуктивних сховищах. Якщо спеціалізовані органи або служби безпеки проводять криміналістичний аналіз виробничої інфраструктури, вам може знадобитися запустити робочі навантаження в іншому місці на деякий час після відновлення, що не можуть забезпечити ні пристрої резервного копіювання, ні холодні хмарні сховища. Вкрай важливо також швидко відновити бізнес-операції, для цього застарілі рішення для резервного копіювання та архівування не призначені.

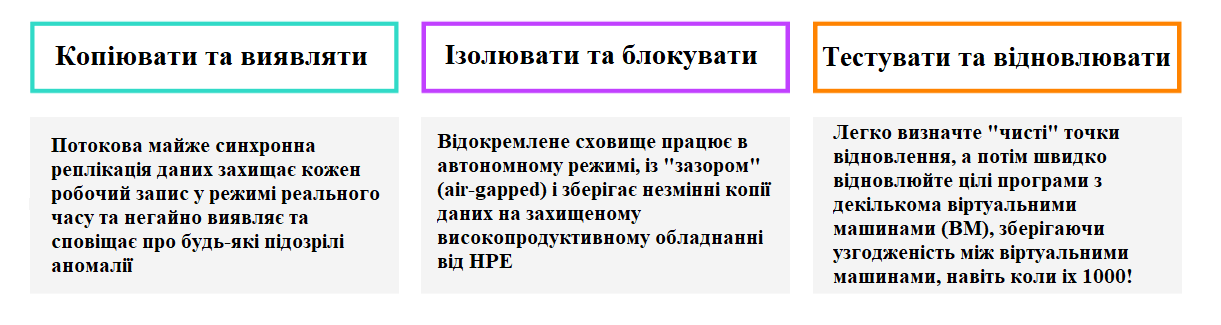

Існує кілька пропозицій, які справляються з перерахованими вище проблемами. Одна з яких Zerto. Рішення Zerto спочатку було розроблено як рішення для аварійного відновлення віртуальних середовищ, спочатку з VMware vSphere, а потім також з Microsoft Hyper-V. У ньому надається найкраще у своєму класі рішення для безперервного захисту даних з майже синхронною реплікацією для захисту даних. Ця технологія охоплює не тільки реплікацію в реальному часі кожної зміни даних, але також містить вбудоване виявлення та оповіщення про шифрування у реальному часі. Також існує і додаткове розширення до цього рішення - Zerto Cyber Resilience Vault. Воно засноване на трьох основних принципах: реплікувати та виявляти, ізолювати і блокувати, а також тестувати та відновлювати, все це побудовано на архітектурі нульової довіри. Додаткове розширення також розроблено, щоб допомогти компаніям підтримувати відповідність вимогам у міру збільшення кількості державних постанов, зводячи до мінімуму ризик великих штрафів.

Швидке відновлення за допомогою Zerto

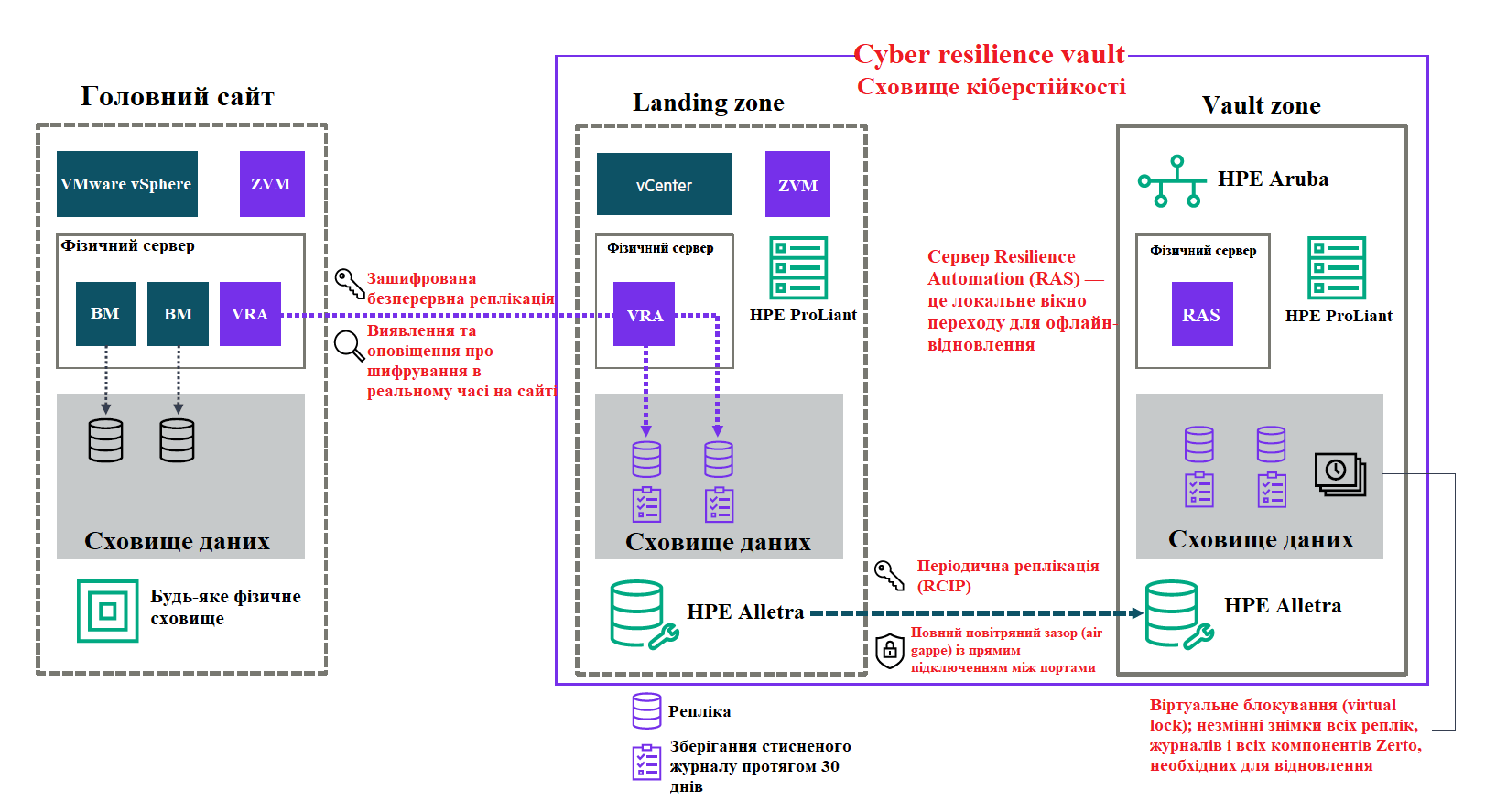

Рішення Zerto від компанії HPE дає змогу підприємствам покладатися на універсальне спеціальне сховище для кібервідновлення, призначене для захисту навіть від найбільш руйнівних сценаріїв зараження/шифрування шкідливим ПЗ. Сховище Zerto Cyber Resilience Vault складається з трьох основних компонентів, що використовують децентралізовану архітектуру Zero Trust для забезпечення швидкого відновлення «із люзом» або air-gapрed.

Основу рішення становлять системи зберігання даних HPE Alletra Storage, сервери HPE ProLiant Compute, мережеві комутатори HPE Aruba і програмне забезпечення Zerto, а також дві ключові зони інфраструктури, що включають всі вищевказані компоненти.

Як це працює?

Ключова можливість Zerto Cyber Resilience Vault фокусується на тестуванні та відновленні робочих навантажень в ізольованій пісочниці - vault zone. У цій пісочниці адміністратори можуть безпечно планувати дії з відновлення робочих навантажень, сканування вразливостей, щоб гарантувати відсутність програм-здирників у робочому навантаженні до його відновлення у виробничому середовищі на головному сайті. Інші дії можуть включати криміналістику даних для розуміння того, як дані могли бути змінені, відстеження джерела зараження і багато іншого, і все це без впливу на виробничі робочі навантаження або інфраструктуру.

Landing zone

Landing zone на базі VMware vSphere може бути локальною або віддаленою, а також слугувати традиційною метою DR, якщо вона розташована за межами головного сайту. Landing zone служить метою реплікації для безперервного захисту даних, CDP, за допомогою Zerto. Реплікація CDP в Zerto здійснюється без агентів, тому всередині захищеної ВМ немає нічого, що можна було б відключити або перехопити за допомогою шкідливого ПЗ. Кожен запис на захищених ВМ шифрується, стискається і відправляється в vault zone, де зберігається в динамічному журналі CDP - потоковому журналі тисяч точок відновлення з узгодженістю і точністю порядку запису. Журнал має задану користувачем історію від однієї години до 30 днів і є першим і найкращим варіантом для відновлення після виявлення шифрування.

Журнали та всі пов'язані з ними репліки під'єднані до віртуальних пристроїв, що працюють на серверах HPE ProLiant, а їхні сховища даних - до томів на СЗД HPE Alletra. Під час віддзеркалення записів у журналі їх також перевіряють за допомогою механізму виявлення шифрування у режимі реального часу від Zerto для раннього попередження про можливі зараження. Аналіз шифрування також доступний через API для подальшого оцінювання та візуалізації за допомогою наявного стека рішень безпеки.

Vault zone

Саме сховище, фізично розташоване поруч із landing zone, також включає HPE ProLiant і HPE Alletra. Ця ізольована зона зберігання, або чиста кімната, повністю «герметична» і не має доступу до Інтернету або виробничої мережі. Оскільки централізована площина управління відсутня, у сховищі немає відкритого порту управління і немає єдиної точки компрометації. HPE Alletra в landing zone і HPE Alletra в vault zone використовують пряме під'єднання для віддаленого копіювання через IP (RCIP) для реплікації всіх даних з однієї зони в іншу, включно з журналами та репліками Zerto, у режимі «точка-точка». Цей підхід поєднує в собі найкращі якості синхронної реплікації, наприклад, наднизькі показники RPO і високу продуктивність; і традиційних асинхронних підходів, наприклад, вищу стійкість до високих затримок каналів і менше споживання ресурсів зберігання. Нарешті, сервер Resilience Automation Server (RAS) у vault zone - це невеликий сервер, який запускає критично важливі служби та працює з власними службами HPE Aruba і HPE Alletra для управління ключовими заходами кіберстійкості.

Процес відновлення

Архітектура Zerto охоплює різні сценарії відновлення після зараження, зокрема:

- Зараження файлів/папок/ВМ: якщо радіус ураження здирницьким ПЗ обмежений файлами та папками на ВМ, їх можна практично миттєво відновити з вихідного місця розташування за тимчасовою міткою журналу Zerto, яка знаходиться всього за 5-15 секунд до зараження. Якщо одна або кілька ВМ зашифровані за допомогою програми-здирника, Zerto може практично миттєво відновити їхню працездатність без будь-яких проміжних кроків, наприклад, переміщення сховища vMotion. Таке відновлення також можна застосовувати до всіх ВМ, що входять до стека застосунків із декількома ВМ, включно з використанням для відновлення точно такої самої чистої контрольної точки, розділеної секундами з точністю до порядку запису, а не часових міток, рознесених по нічному вікну резервного копіювання.

- Повне зараження робочого навантаження: якщо всі ВМ на виробничому/головному сайті були заражені, але landing zone все ще жива і не заражена, то повне відновлення працездатності може бути здійснене за лічені хвилини. Оскільки HPE Alletra - це повністю all-flash рішення, призначене для критично важливих робочих навантажень, додатки можна запускати з цього вторинного сайту без зниження продуктивності і без необхідності додаткової міграції на додаткове резервне сховище, здатне виконувати корпоративні інтенсивні робочі навантаження.

- Зараження декількох сайтів: якщо основний сайт і landing zone не працюють - наприклад, зашифровані всі дані на серверах, навіть незважаючи на сегментацію мережі, то vault zone з усього рішення Zerto Cyber Resilience Vault стає найбезпечнішою чистою кімнатою для відновлення.

У загальних рисах процес відновлення виглядає наступним чином:

- Перебудуйте сайт відновлення: всередині ізольованого сховища в vault zone використовуйте незмінний знімок для повторного розгортання VMFS зі збереженням UUID-підписів віртуальної інфраструктури.

- Відновлення Zerto: завдяки стійкості/кіберстійкості Zerto віртуальні менеджери та пристрої переміщення даних підключаються до мережі та відновлюють роботу без будь-якої ручної переконфігурації або налаштування.

- Відновлення даних: за допомогою журналу Zerto виберіть одну з тисяч доступних точок відновлення, щоб відновити всі ВМ в обраному вами порядку завантаження. Механізм оркестровки Zerto в поєднанні з високою продуктивністю HPE Alletra означає, що RTO становить хвилини або години, а не дні або тижні. Стеки додатків для декількох ВМ швидко підключаються до мережі точно в один і той самий момент часу, що зводить до мінімуму ручне керування.

Висновок

Завдяки Zerto Cyber Resilience Vault у компаній з'явилося безпечне і високопродуктивне рішення для боротьби з різноманітними загрозами здирства. Унікальна децентралізована архітектура Zerto забезпечує швидке відновлення по повітрю, air gapped навіть після найсерйознішої кібератаки. Завдяки цьому з'являється:

- Значне скорочення часу простою після атаки та уникнення прямої або непрямої втрати доходів.

- Допомога в забезпеченні відповідності вимогам, таким як HIPAA, DORA, GDPR, SOX або FISMA/NIST SP 800-34.

- Зниження складності завдяки наданню одним постачальником єдиного рішення, що складається з найкращого у своєму класі ПЗ та обладнання на кожному етапі ланцюжка кібервідновлення.

ПЗ Zerto інтегрується з хмарами Microsoft Azure, IBM Cloud, Google Cloud і Oracle Cloud і також використовується більш ніж 350 постачальниками керованих послуг (ISP) по всьому світу.

Подібні кіберсховища слугують ключовим засобом забезпечення відповідності, надаючи безпечне середовище для зберігання та управління конфіденційними даними, полегшуючи аудит і демонструючи дотримання нормативних вимог.